تهدید Bogon یک آدرس IP جعلی است از مجموعهای از آدرسهای IP که هنوز به طور رسمی توسط هیچ نهادی، مثل IANA یا یک موسسه ثبت اینترنت منطقهای، اختصاص داده نشده است. آدرسهای IP Bogon در فعالیتهای هکری یا مخرب محبوب هستند و توسط فرستندگان هرزنامه و آنهایی که حملات انکار سرویس توزیع شده (DDoS) را آغاز میکنند، استفاده میشوند.

سیسکو Stealthwatch دادههای مرتبط با داده های شبکه را با یک Threat feed جهانی بررسی کرده تا قابلیتهای بهتری را برای تشخیص بدافزارهای پیشرفته، از جمله فعالیت Bogon، ارائه دهد.

با ترکیب اطلاعات Real-time منتشر شده در مورد تهدیدها، با اطلاعات بدست آمده در مورد فعالیت های مشکوک شبکه، Secure Network Analytics به طور منحصر به فردی، میتواند بینش جامعی در مورد کل رویدادهای امنیتی ارائه دهد.

برای این منظور بهره مندی از نسخه 7.4 Cisco SNA، لایسنس Threat Intelligence یا لایسنس PLR سیسکو SNA الزامی میباشد.

لایسنس با فعالسازی قابلیت Threat Intelligence، اطلاعات بروزرسانی شده در مورد تهدیدهای شناخته شده جهانی را به شما ارائه میدهد. بخش Threat Intelligence دادههایی در مورد بدافزارها، سرورهای کنترل و فرماندهی (C&C) و سایر Hostهای شناسایی شده با فعالیت های مخرب، مانند Bogons و Tor، را در اختیار SNA قرار میدهد.

قابلیت Threat Feed شامل IP Addresses، Port Number، Protocols، Host Name و URLهایی است که برای فعالیتهای مخرب استفاده میشوند. بصورت کلی Bogon Host Groups در این بخش گنجانده شده است و اطلاعات مورد نیاز را در اختیار SNA قرار میدهد.

رویدادهای امنیتی Bogon میتواند توسط threat hosts که در این بخش قرار دارند، ایجاد شوند. هر کدام از این رویدادهای امنیتی در صورت پیکربندی برای این کار، یک هشدار را در Secure Network Analytics Manager ایجاد میکند. آنها میتوانند در ابزار Policy Management در Manager پیکربندی شوند. هنگامی که ایجاد میشوند، هشدارها در داشبورد Network Security نمایش داده میشوند.

در ادامه به بررسی هشدارهای مختلف این تهدید میپردازیم:

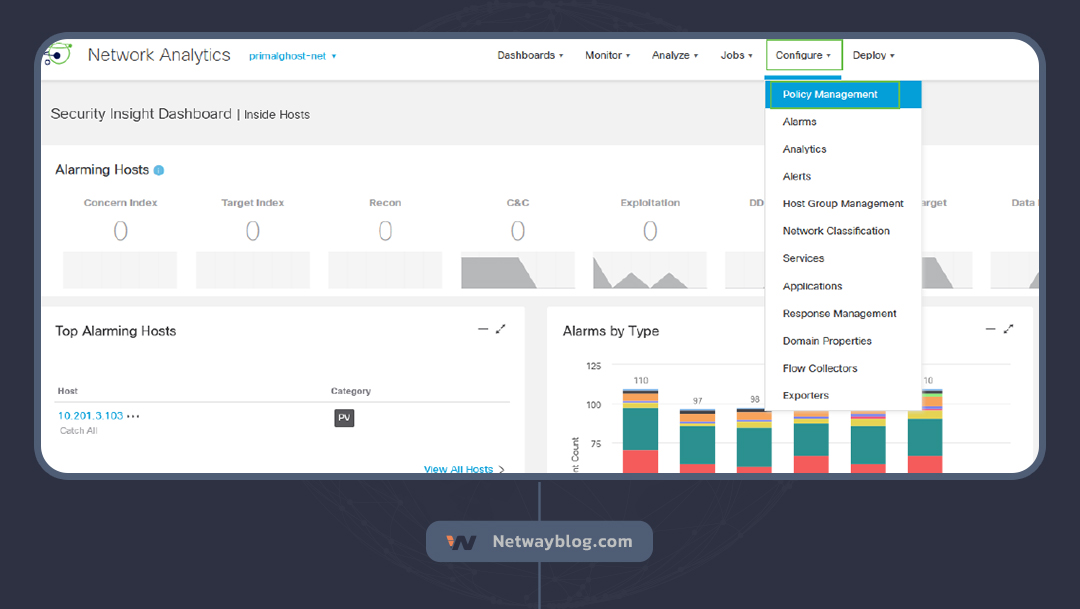

برای فعال کردن تشخیص ترافیک Bogon، سیاستهای Inside Hosts را پیکربندی کنید. از داشبورد Security Insight، روی Configure کلیک کنید و Policy Management را انتخاب کنید.

صفحه Policy Management نمایش داده میشود. روی Core Events کلیک کنید و bogon را جستجو کنید.

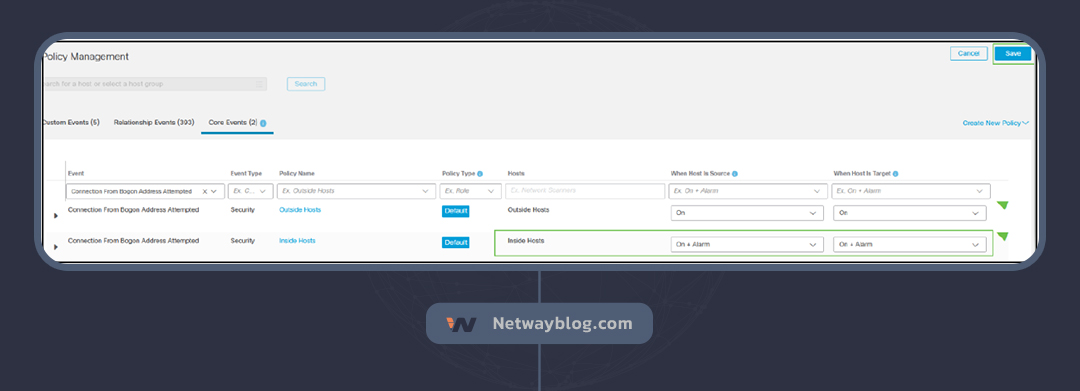

رویدادهای bogon نمایش داده میشوند. هر رویداد را انتخاب کنید و سیاست Inside Hosts را برای هر دو Source و Target روی On + Alarm تنظیم کنید. روی Save کلیک کنید.

اکنون هشدارهای ترافیک bogon در داشبورد Security Insight نمایش داده میشوند. برای جزئیات بیشتر، میتوانید روی نمودارهای میلهای یا دایرهای برای رویداد bogon مورد نظر کلیک کنید.

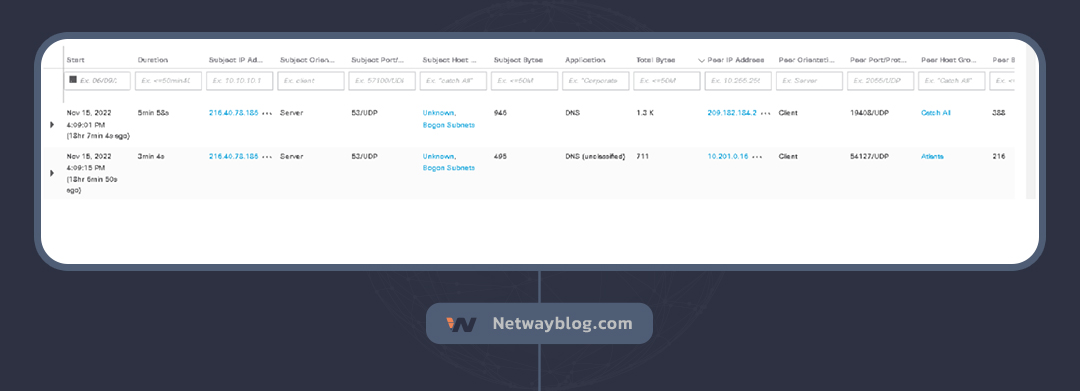

یک لیست از هشدارها برای آن رویداد نمایش داده میشود. برای دریافت یک گزارش میزبان، میتوانید روی یک آدرس IP کلیک کنید. برای گزارشهای بیشتر، میتوانید روی نقطه سه نقطه برای هر رویداد کلیک کنید. در این مثال، میخواهیم جریانهای مرتبط را ببینیم، بنابراین روی نقطه سه نقطه در ستون Action کلیک میکنیم و View Flows را انتخاب میکنیم.

صفحه Flow Search Results با جزئیات عمیق نمایش داده میشود. با این اطلاعات، میتوانید اقدامات بیشتری را برای کاهش این ریسک انجام دهید.

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.