هکرها در گام اول حمله به سیستمها کاربران، از یک سری اسکن جهت کسب اطلاعات در مورد شبکهها یا رایانهها استفاده میکنند. این اسکنهای داخلی یا خارجی، که به عنوان شناسایی یا ریکان (Recon) شناخته میشوند، از اولین نشانه هایی است که شبکه شما در خطر است!

محصول SNA سیسکو یک راهکار قدرتمند برای شناسایی این نوع از تهدید ها میباشد.هشدارهای ریکان (Recon) در Cisco Secure Network Analytics نشان دهنده وجود اسکنهای غیرمجاز و احتمالاً مخرب، با استفاده از TCP یا UDP در برابر Hostهای سازمان شما است.

بصورت کلی هشدارها در سیسکو SNA بر اساس نوع رویدادهای امنیتی که رخ میدهد، ایجاد میشود و بسته به نوع هشدار، آن در یکی یا چند دسته هشدار گروهبندی میشود.

رویدادهای امنیتی در جدول زیر با دسته هشدار ریکان (Recon) مرتبط هستند. ستون دوم تعداد Index Points مرتبط به دسته هشدار را نشان میدهد. هرچه تعداد این Index Points بیشتر باشد، اهمیت آن هشدار هم افزایش میابد.

اینجا نگاهی دقیقتر به برخی از رویدادهای کلیدی برای دسته هشدار ریکان (Recon) داریم:

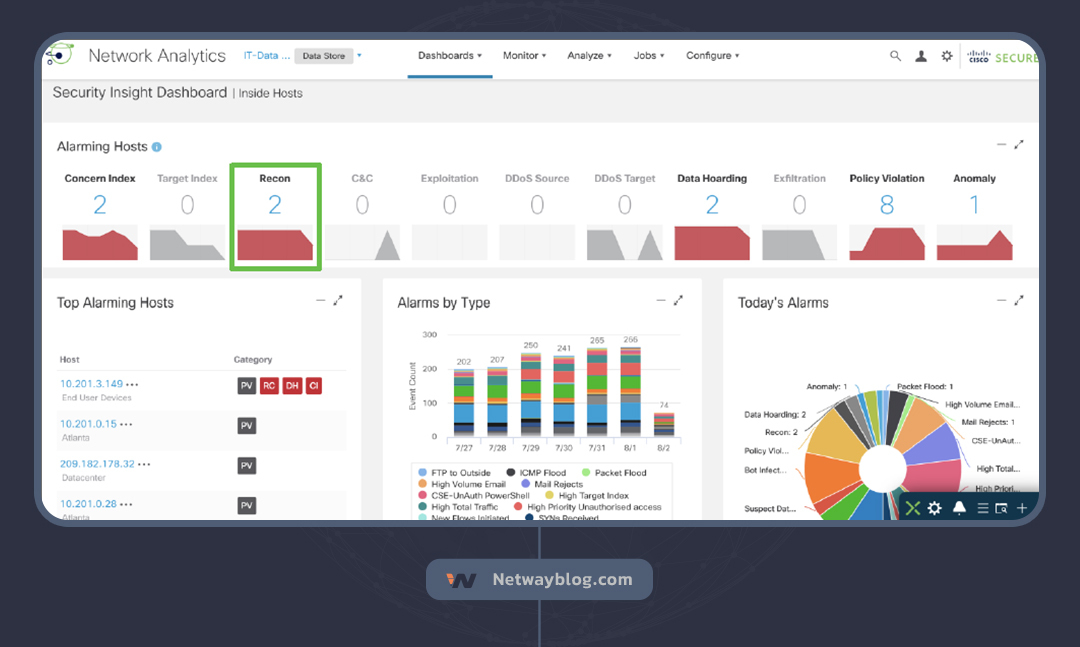

سرویس مدیریتی SNA SMC یک ابزار جامع برای بررسی فعالیتهای ریکان (Recon) ارائه میدهد. ما یک بررسی رایج را با استفاده از این ابزار نشان خواهیم داد.

در SMC، داشبورد Security Insight دستههای هشدار را در بالا نشان میدهد. به راحتی میتوانید تعداد Hostهایی را که هشدارها را ایجاد کردهاند، مشاهده کنید. تصویر زیر نشان میدهد که دو میزبان وجود دارند که رویدادهای Recon را ایجاد میکنند. روی شماره نشان داده شده در دسته Recon کلیک کنید.

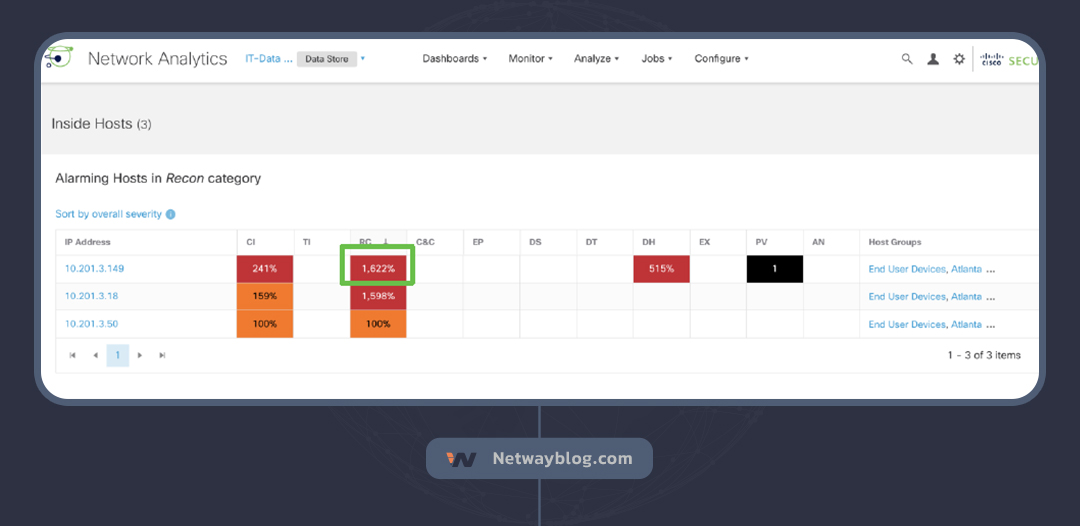

فهرست میزبانهای دارای هشدار در دسته Recon نمایش داده میشود. برای نمایش یک گزارش برای آن رویداد به همراه جزئیات دلیل آن، روی درصد در ستون RC کلیک کنید.

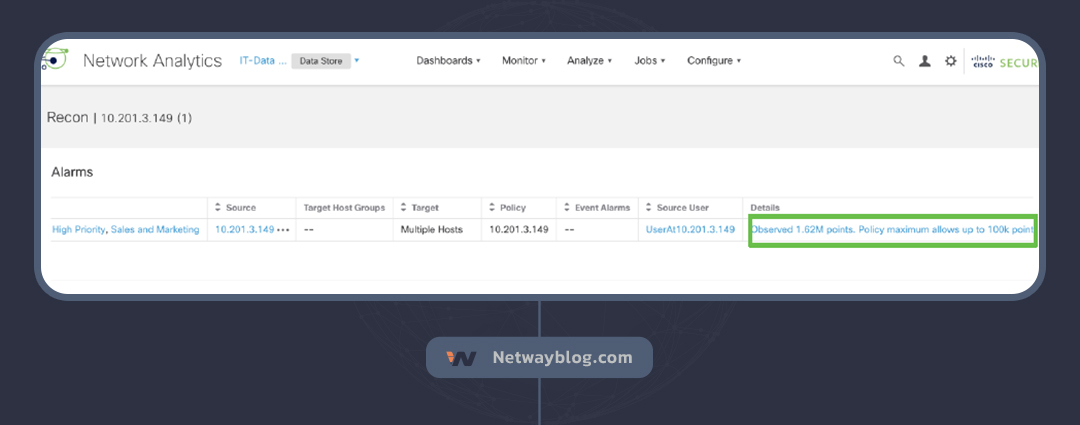

صفحه Recon Alarms برای میزبان خاص نمایش داده میشود. برای اطلاعات بیشتر، روی جزئیات کلیک کنید.

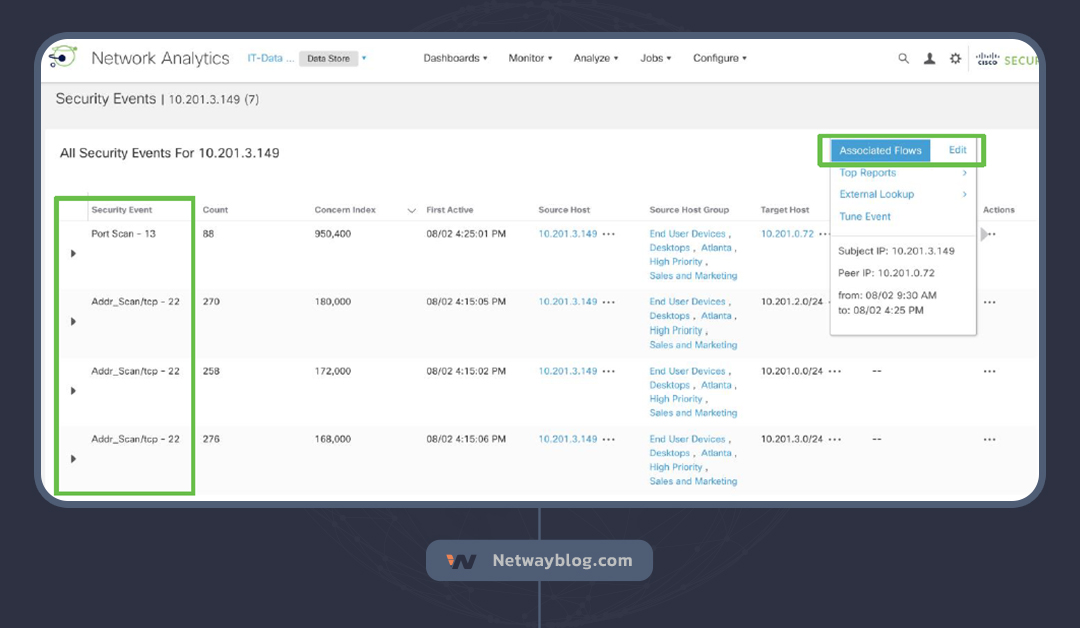

صفحه رویدادهای امنیتی نمایش داده میشود که نشان میدهد رویداد Port Scan این هشدار را فعال کرده است.

رویداد امنیتی Port Scan 13 در ردیف اول گزارش شده است، به دنبال آن Address Scan و سایر رویدادها آمدهاند. برای تحقیق بیشتر در مورد جریانها، روی Flows مرتبط کلیک کنید.

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.