برای تشخیص تهدید Beaconing، شرکتها و سازمانها باید فعالیتهای Inside Host را پایش کنند. در زمینه فعالیتهای مخرب، beaconing traffic ترافیکی است که در فواصل زمانی منظم از درون شبکه خارج میشود تا با سرور فرماندهی و کنترل (C&C) ارتباط برقرار کند. این ترافیک میتواند برای دلایل مختلفی مانند “keep alive” (heartbeat)، دریافت دستورات جدید از C&C یا دانلود بروزرسانیها استفاده شود. این تهدید میتواند از هر پروتکلی استفاده کند، اما پرکاربردترین آنها پروتکلهای HTTP و HTTPS هستند زیرا معمولاً در هر شرکت یا سازمانی برای نیازهای تجاری مجاز هستند.

راهکار امنیتی Cisco Secure Network Analytics از زیرساخت شبکه موجود شما برای جمعآوری telemetry data بهره میبرد. رویداد امنیتی (CSE) تعریف شده Host Beaconing به شما کمک میکند تا فعالیتهای Beaconing را در شبکه خود تشخیص دهید. برای تحقیق بیشتر، از ابزارهایی مانند Flow Queries، Quick Views و جداول Flow Traffic استفاده کنید. همچنین میتوانید میزبانهای شناختهشده را طبقهبندی کرده و یک سیاست را برای کاهش نتایج false positives اعمال کنید.

برای تشخیص این تهدیدات، از رویداد امنیتی Host Beaconing استفاده کنید که ترافیک یکطرفه بین گروههای میزبان Inside Hosts و Outside Hosts را در طول 9 ساعت (قابل پیکربندی) تشخیص میدهد.

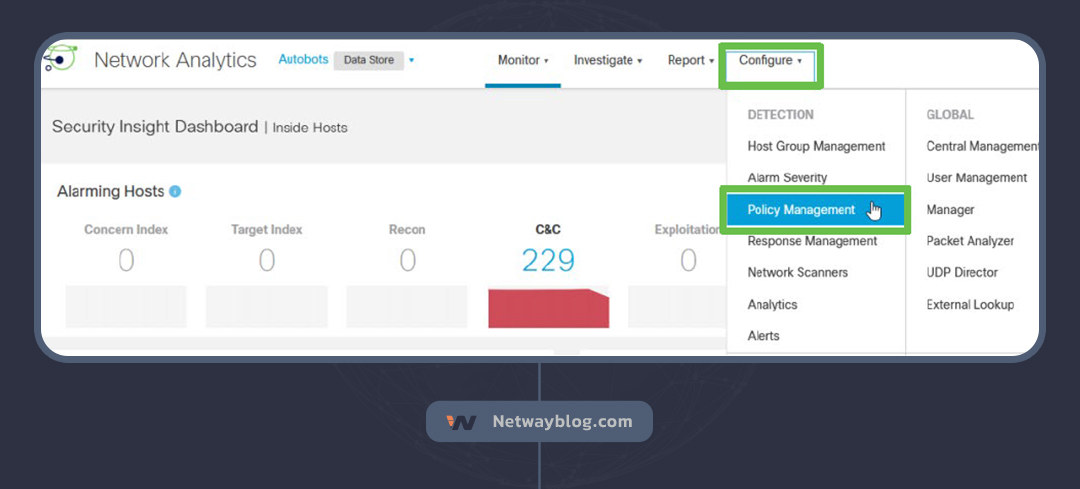

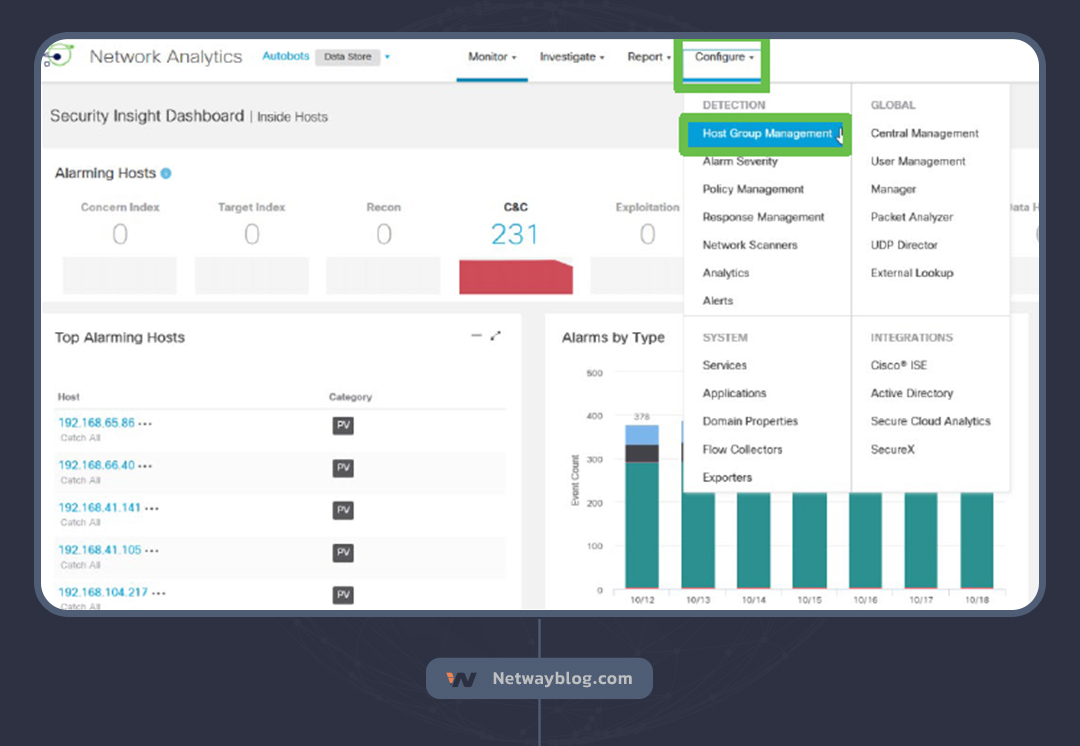

برای پیکربندی رویداد امنیتی Host Beaconing، از داشبورد Security Insight Manager در Secure Network Analytics، گزینه Configure را انتخاب کرده و Policy Management را انتخاب کنید.

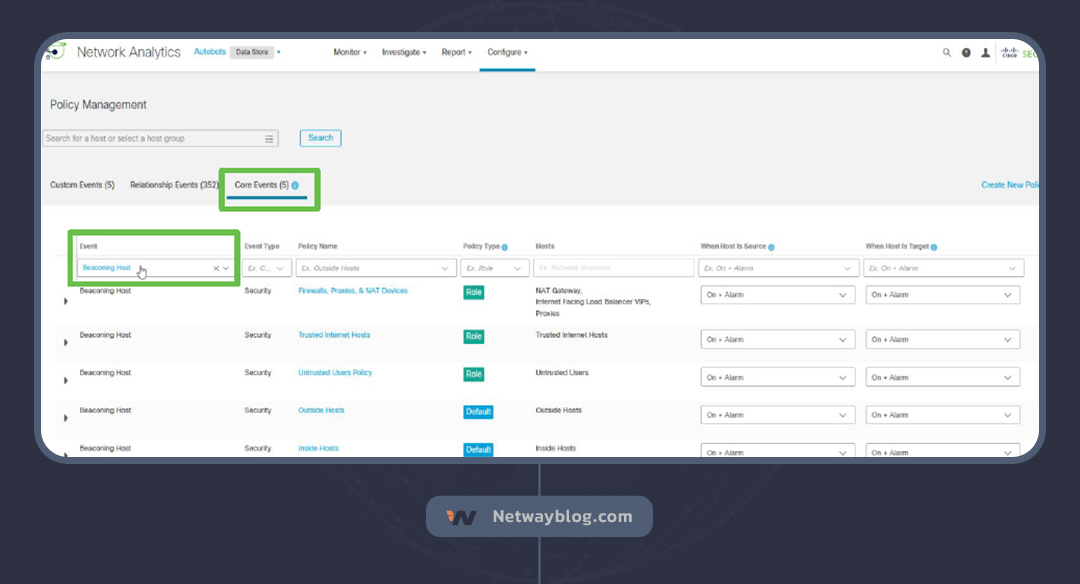

روی Core Events کلیک کرده و رویداد Host Beaconing را در ستون Event جستجو و انتخاب کنید.

تمام سیاستهایی که این رویداد امنیتی را دارند نمایش داده میشوند. مطمئن شوید که رویداد Host Beaconing در سیاست پیشفرض پیکربندی شده برای گروه میزبان Inside Hosts در ستونهای Source و Target روی On + Alarm تنظیم شده است.

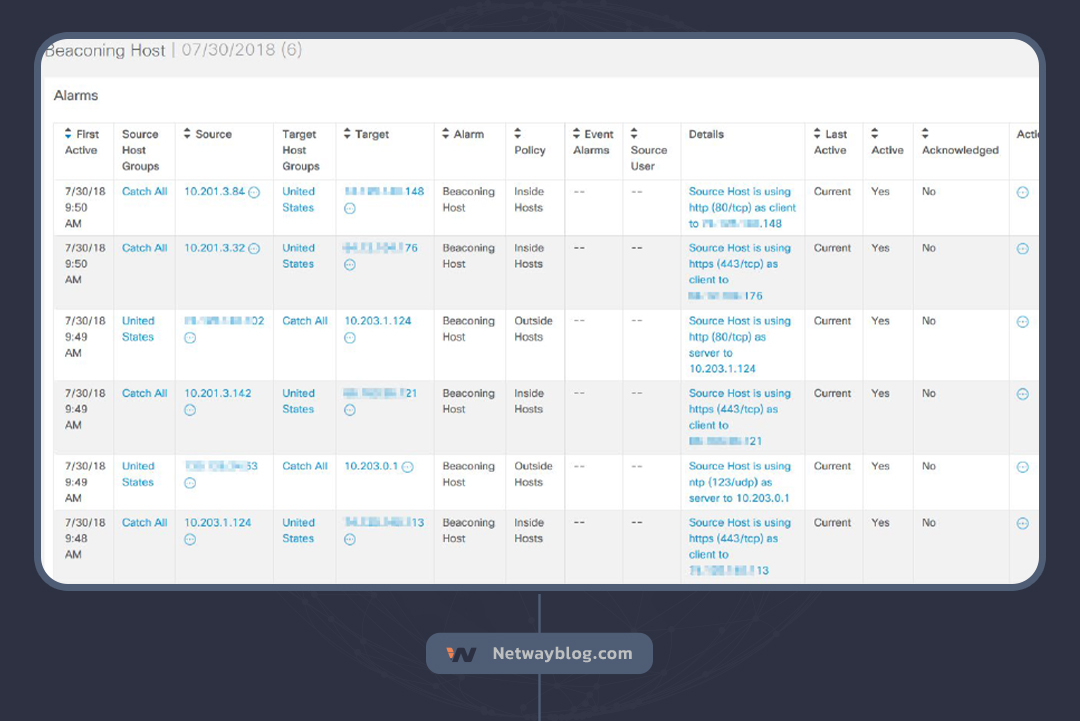

از داشبورد Security Insight برای پایش رویدادهای Host Beaconing استفاده کنید. ویجت Today’s Alarms را برای رویدادهای روز جاری و ویجت Alarms by Type را برای رویدادهایی که در هفته گذشته به وقوع پیوستهاند، بررسی کنید.

برای محدود کردن رویدادهای Host Beaconing در ویجت Alarms by Type، گزینه Deselect All را انتخاب کرده و فقط رویداد Host Beaconing را انتخاب کنید تا اطلاعاتی در مورد رویدادهای آن روز نمایش داده میشود.

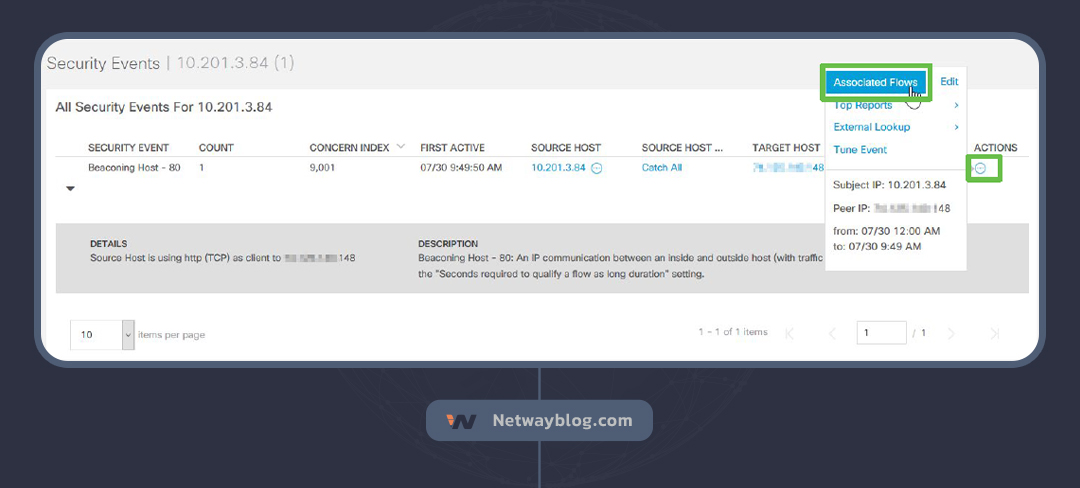

روی علامت سه نقطه در ستون Actions کلیک کرده و گزینه Associated Flows را انتخاب کنید.

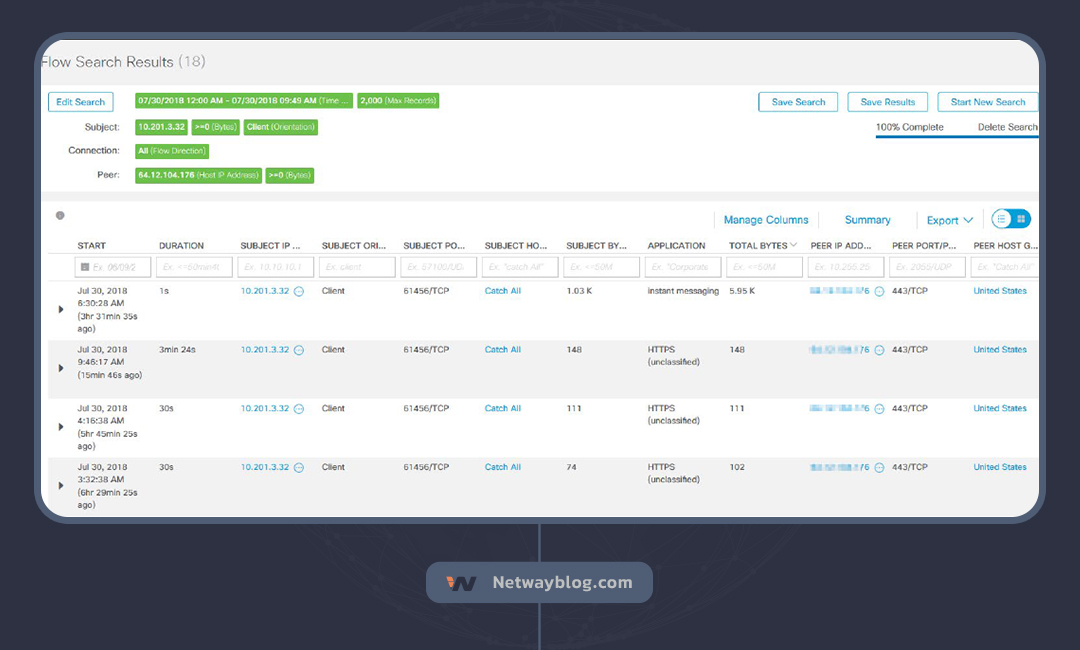

یک جستجوی Flow با معیارهای از پیش پر شده نمایش داده میشود. ما چندین مورد ترافیک یکطرفه روی پورت 443/TCP به گروه میزبان Outside Hosts را مشاهده میکنیم. این میتواند نشان دهنده یک میزبان آلوده باشد که با یک سرور C&C ارتباط برقرار میکند.

ممکن است رویداد امنیتی Host Beaconing روی ترافیک معتبر به میزبانهای غیرمخرب در گروههای میزبان Outside Hosts فعال شود. این موضوع به عنوان نتیجه مثبت کاذب شناخته میشود. چنین میزبانهای خارجی خدمات شناخته شده در دستهبندیهای خدمات ابری، بازیهای رایانهای (مانند Xbox Live)، بروزرسانیهای نرمافزاری یا برنامههای خاص از ارائهدهندگان شخص ثالث هستند.

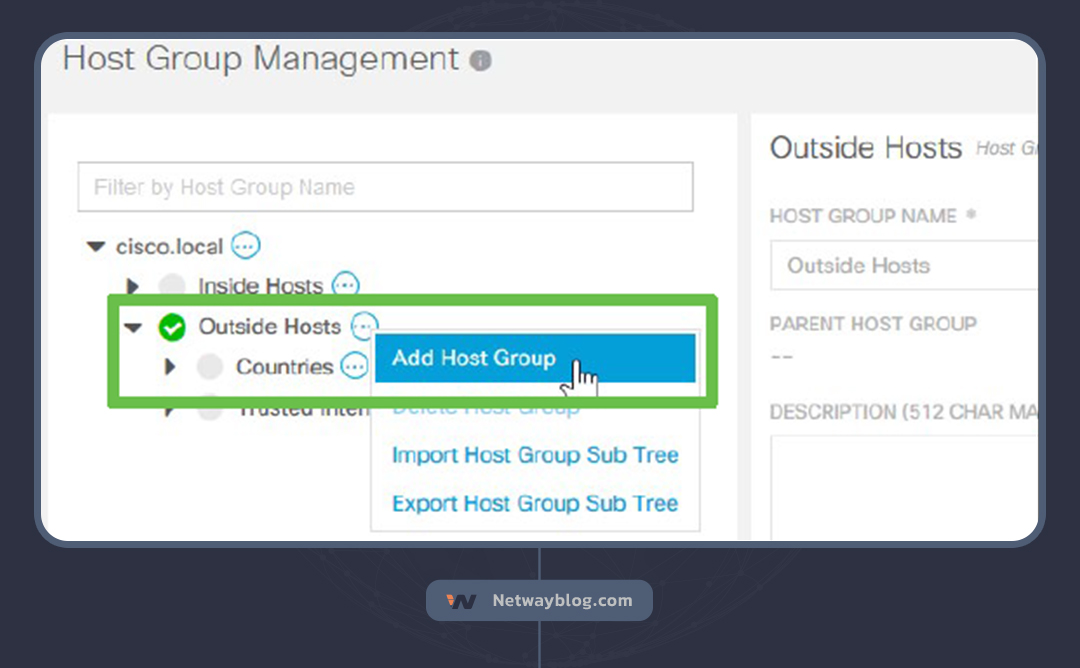

برای کاهش تعداد نتایج مثبت کاذب ایجاد شده توسط رویداد امنیتی Host Beaconing، یک گروه زیر Outside Hosts ایجاد کرده و شبکههای مربوطه را به آن اضافه کنید.

از داشبورد Security Insight، گزینه Configure را انتخاب کرده و Host Group Management را انتخاب کنید.

گروه میزبان Outside Hosts را انتخاب کرده، روی علامت سه نقطه کلیک کرده و گزینه Add Host Group را انتخاب کنید.

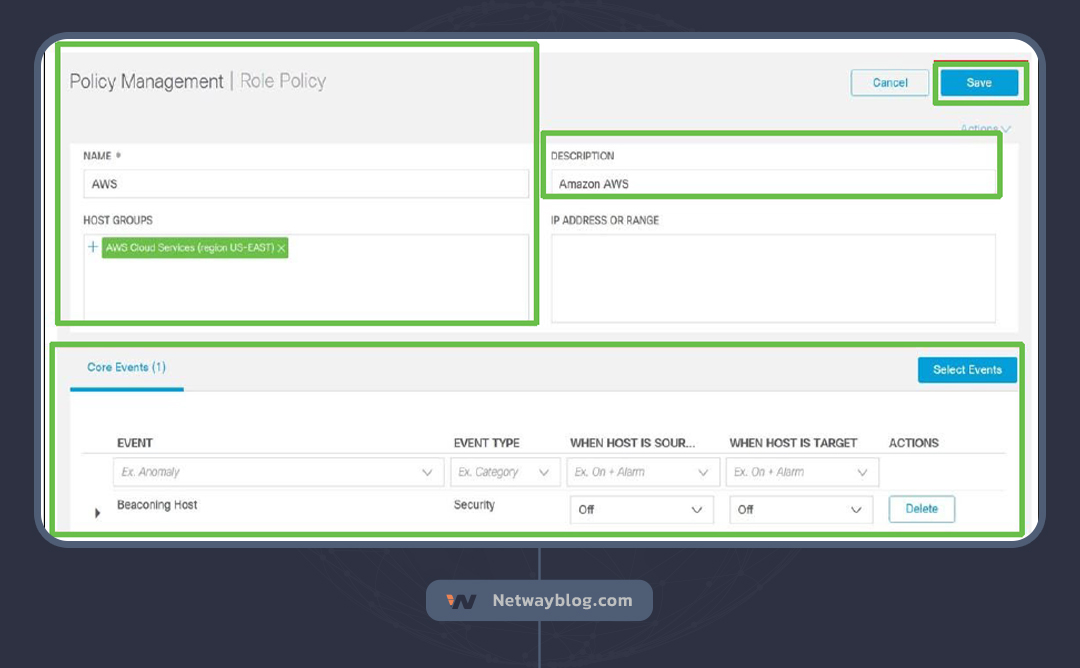

سپس یک Role Policy با پیکربندی زیر ایجاد کنید:

• یک نام و توضیح اضافه کنید.

• گروه میزبان جدید را در بخش Host Groups، در این مورد گروه میزبان مورد نظر را انتخاب کنید.

• روی Select Events کلیک کرده و Beaconing Hosts را اضافه کنید.

• برای ستونهای Source و Target، گزینه Off را انتخاب کنید. این کار رویداد امنیتی را غیرفعال میکند.

• روی Save کلیک کنید.

اکنون رویداد امنیتی Host Beaconing باید برای ترافیک مرتبط با این Host Group غیرفعال شده است.

دنیای اطلاعات و دانش در اختیار شماست.

برای مطالعه و دسترسی به مقاله به صورت کامل،

روی دکمه مقابل کلیک کنید.

۰ تومان

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.