امروزه شبکهها از ترافیک رمزگذاری شده بیشتری نسبت به گذشته استفاده میکنند. در کنار تمامی مزایای این امر، ترافیک رمزگذاری شده، میتواند تهدیدات احتمالی برای یک سازمان، در درون خود پنهان کند. برای پایش موثر تهدیدات، باید قادر به تجزیه و تحلیل ترافیک رمزگذاری شده بدون رمزگشایی، که بسیار زمان بر و نیازمند منابع بسیار است، باشید.

با استفاده از فناوری آنالیز ترافیک رمزگذاری شده (ETA)، سیسکو SNA بدون رمزگشایی، بدافزارها را در ترافیک رمزگذاری شده تشخیص میدهد. این کار را از طریق جمعآوری Network Telemetry از روترها، سوییچها و Flow Sensor سیسکو انجام میدهد. سپس از مدلسازی پیشرفته داده و یادگیری ماشین استفاده میکند که دقت تشخیص بدافزار در ترافیک رمزگذاری شده را به طور قابل توجهی بهبود میبخشد و همزمان محرمانگی و تمامیت اطلاعات را حفظ کند. همچنین از یک نقشه تهدید جهانی برای شناسایی و همبستگی تهدیدات جهانی شناخته شده با محیط کسب و کار استفاده میکند.

به منظور بهره مندی از قابلیت ETA میبایست حداقل یکی از تجهیزات زیر در شبکه سازمانی مورد استفاده باشد:

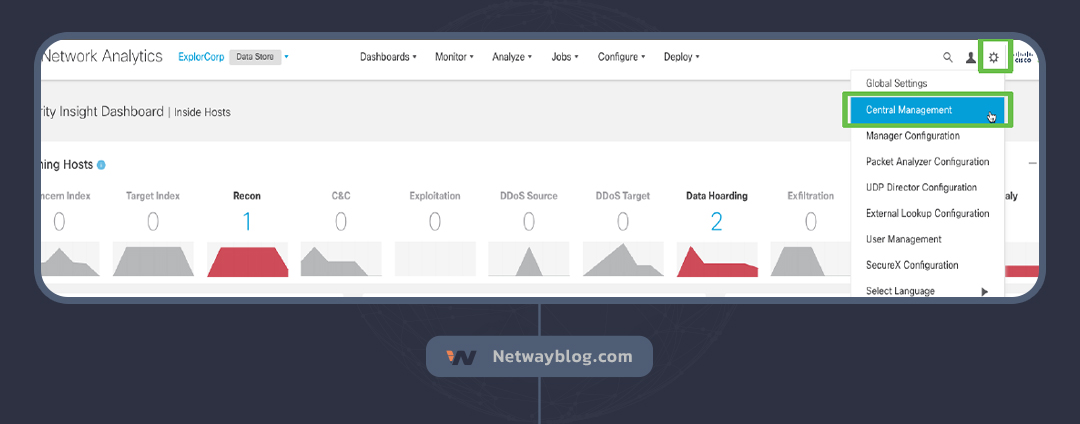

از سرویس مدیریتی Secure Network Analytics، به Central Manager بروید با کلیک بر روی آیکون چرخدنده در گوشه بالا سمت راست Secure Network Analytics Manager و Central Management را انتخاب کنید.

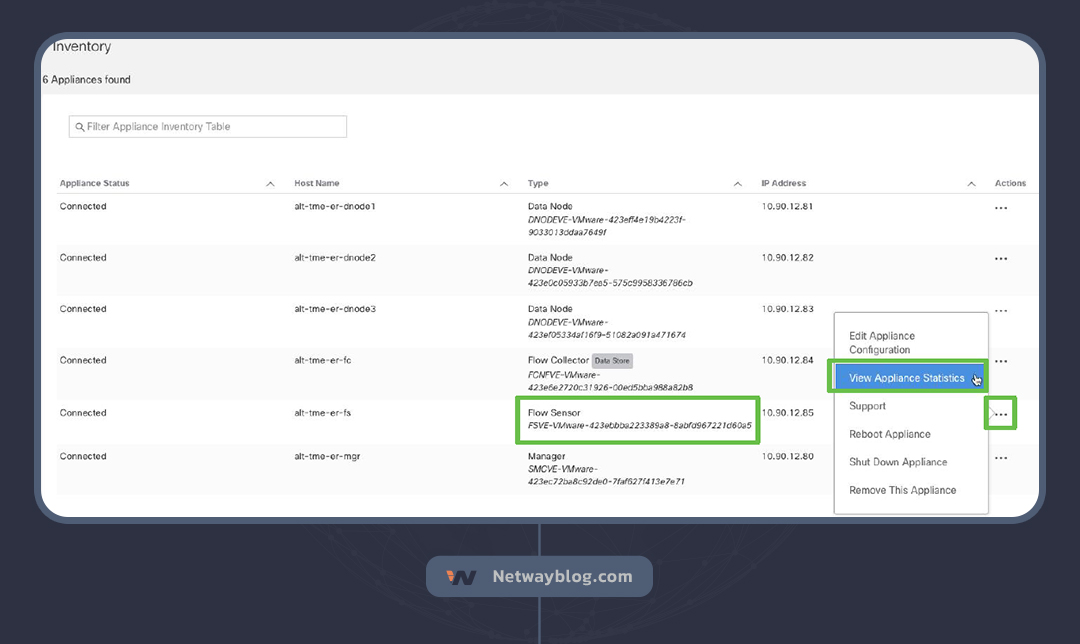

روی ایکون سه نقطه در کنار سنسور جریان کلیک کنید و View Appliance Statistics را انتخاب کنید.

با استفاده از رمز عبور خود خود به رابط وب Flow Sensor وارد شوید.

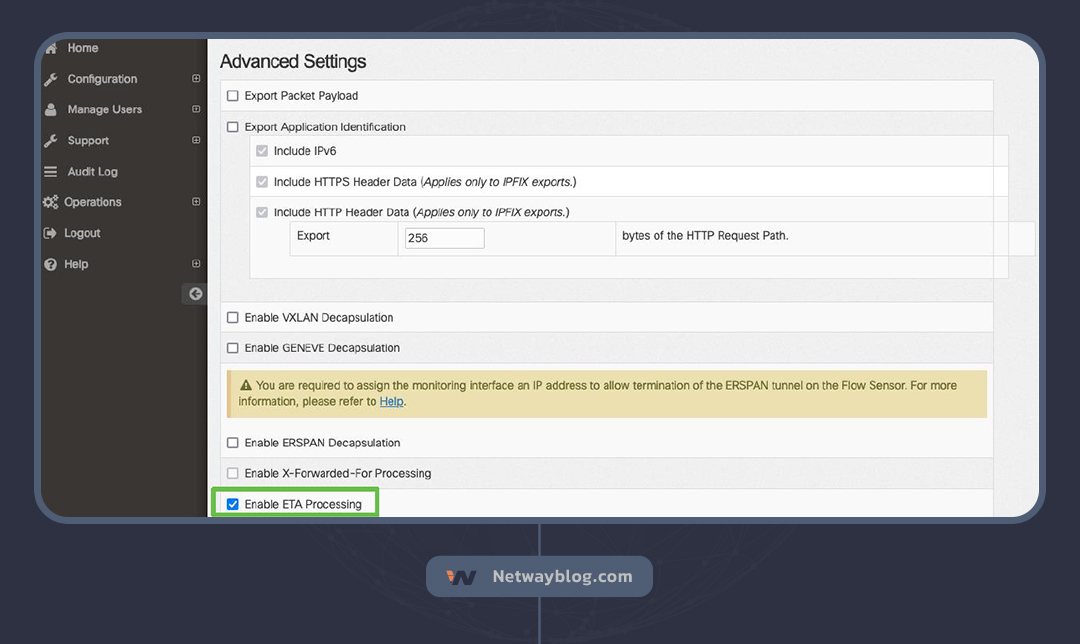

در منوی کناری سمت چپ، روی Configuration کلیک کنید و Advanced Settings را انتخاب کنید. کنار Enable ETA Processing را علامت بزنید و Apply را کلیک کنید.

اکنون سنسور جریان شما آماده پردازش ترافیک رمزگذاری شده است.

حداقل الزامات پیکربندی سیستم Secure Network Analytics عبارتند از:

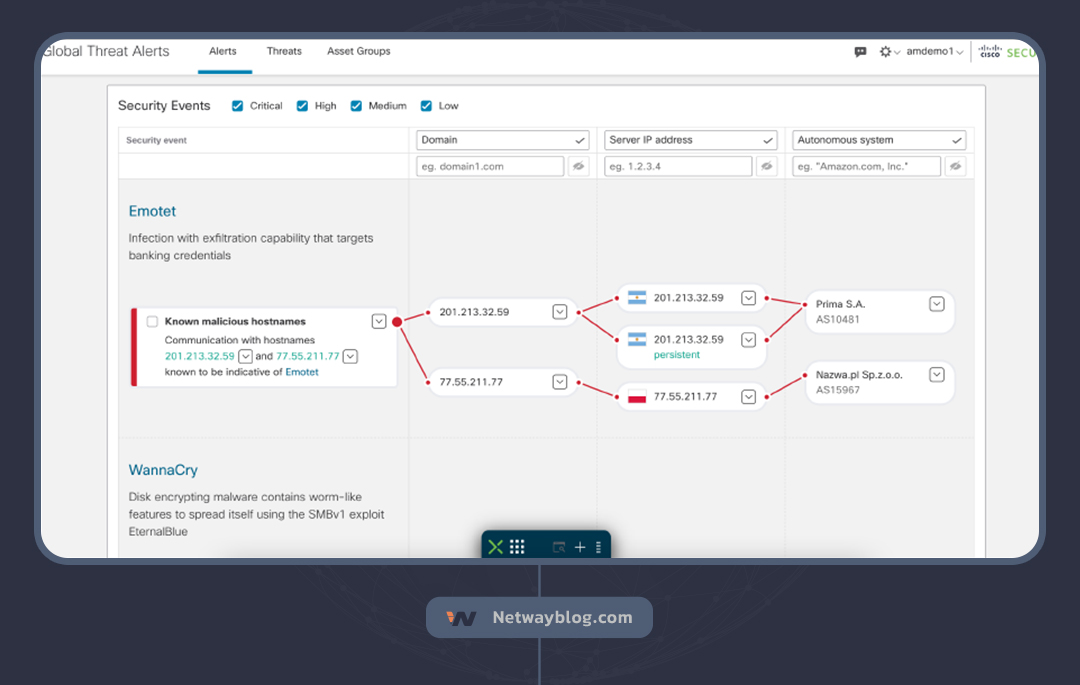

ابزار هشدارهای تهدید جهانی از متادیتای ETA برای شناسایی تهدیدات رمزگذاری شده استفاده میکند. برای دسترسی به هشدارهای تهدید جهانی، Secure Network Analytics Manager را باز کنید و ویجت هشدارهای تهدید جهانی را در داشبورد Security Insight پیدا کنید.

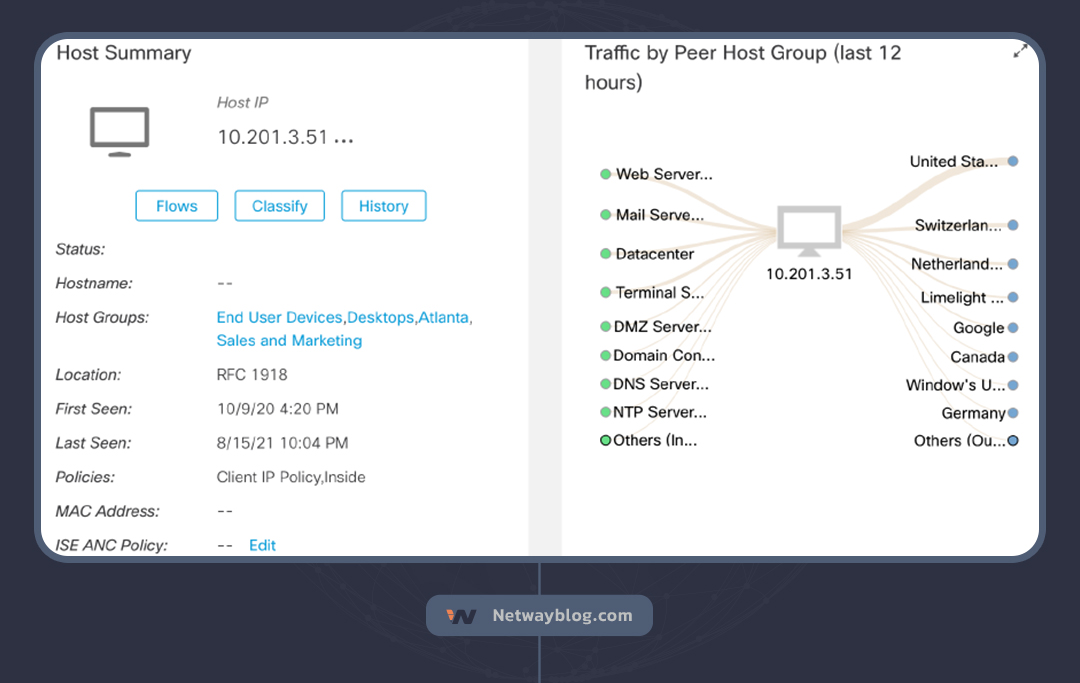

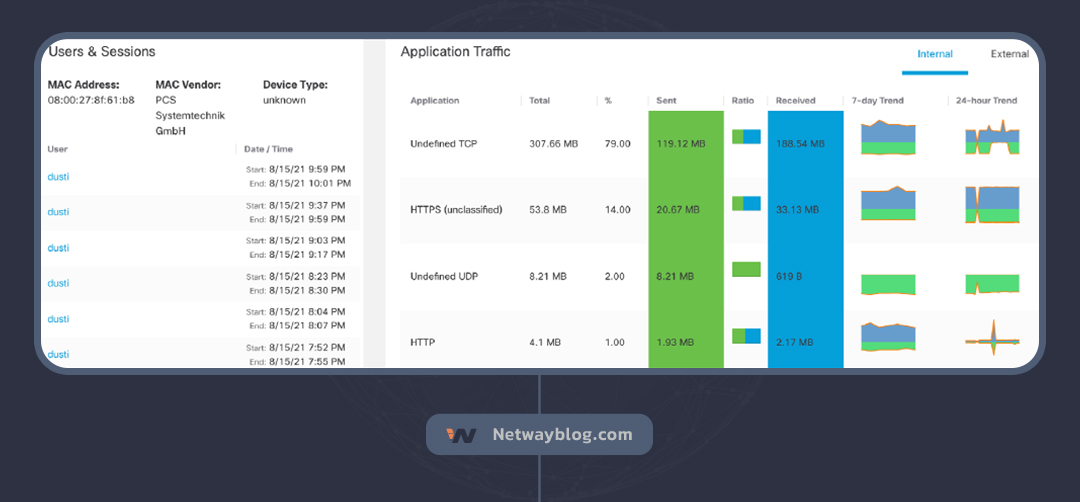

برای اطلاعات تهدید، روی یک Host آلارم روی آن کلیک کنید. گزارش Host برای IP مورد نظر نمایش داده میشود که شامل ویجتهای زیر است:

اگر پیکربندی Secure Network Analytics شما شامل یکپارچهسازی با Cisco Identity Services Engine (ISE) باشد، همچنین ویجتهای زیر را به همراه هشدارهای تهدید جهانی مشاهده خواهید کرد:

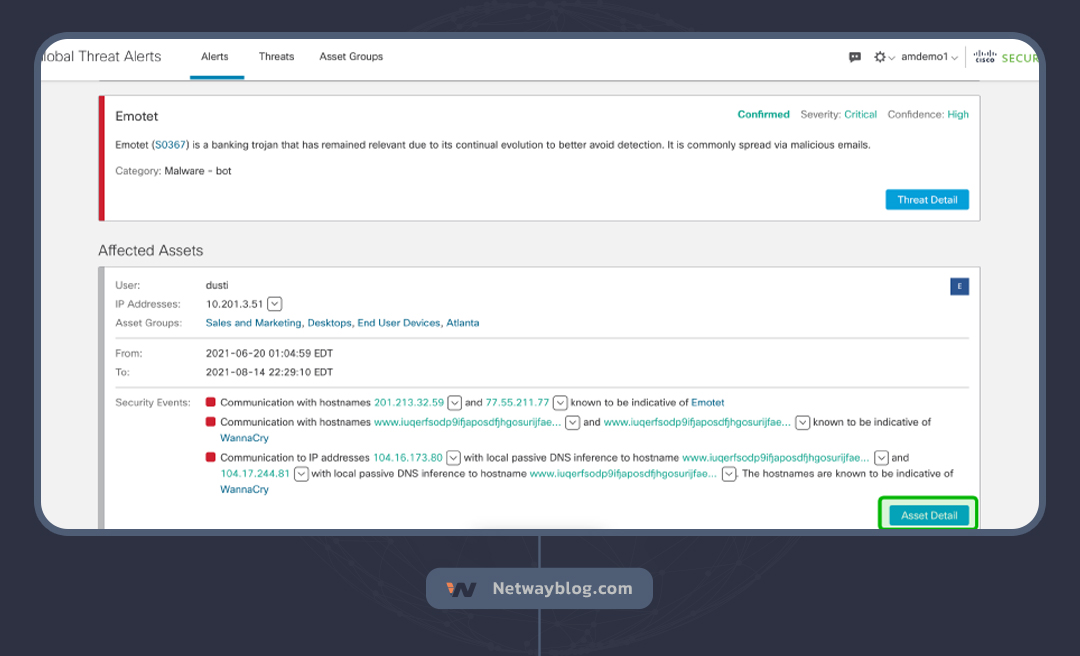

برای دیدن این تهدید در داشبورد Global threat alerts، روی “View details” کلیک کنید.

داشبورد هشدارهای تهدید جهانی با جزئیات تهدید نمایش داده میشود، از جمله داستان کامل اینکه چگونه از “detected” به “confirmed” تبدیل شد. برای بررسی اطلاعات بیشتر، روی دکمه Asset Details کلیک کنید.

بخش جزئیات Asset نمایش داده میشود که نمای بهتری از Host ارائه میدهد که این تهدید از طریق آنالیز ترافیک رمزگذاری شده و همبستگی تهدید جهانی در آن شناسایی شده است.

از نسخه اول SSL و TLS در سال 1995، این پروتکلهای رمزنگاری دارای نسخههای متعددی بودهاند. آخرین نسخه موجود TLS 1.3 است. نسخههای جدیدتر آسیبپذیریها را برطرف میکنند و از سوئیتهای رمز قویتری پشتیبانی میکنند؛ بنابراین نباید از نسخههای قدیمیتر استفاده شود. مدیران شبکه باید هنگامی که از نسخههای قدیمیتر TLS در شبکهشان استفاده میشود، هشدار دریافت کنند.

از Cisco Secure Network Analytics برای ایجاد رویدادهای امنیتی سفارشی (CSEs) استفاده کنید که هشداری را زمانی فعال میکنند که از یک نسخه قدیمی TLS در شبکه استفاده میشود.

از نسخه 7.1.0 Secure Network Analytics، سنسور جریان میتواند تحلیلگر ترافیک رمزگذاری شده (ETA) را ارائه دهد. برای بهرهمندی از این ویژگی، باید ETA را در Flow Sensor یا یک سوئیچ سری Cisco Catalyst 9000 یا روتر Cisco ASR 1000 /ISR 4000 فعال کنید. در مثال این مورد کاربرد، از یک Flow Sensor استفاده خواهیم کرد.

نسخه فعلی TLS، TLS 1.3 است، اما نسخهای که امروزه بیشتر از همه استفاده میشود TLS 1.2 است. برای اکثر سازمانها، استفاده از هر چیزی قدیمیتر از TLS 1.2 کاملاً ممنوع است. مدیران شبکه میتوانند از رویدادهای امنیتی سفارشی (CSE) Secure Network Analytics برای نظارت بر کسانی که از چیزی قدیمیتر از TLS 1.2 در شبکه استفاده میکنند، استفاده کنند.

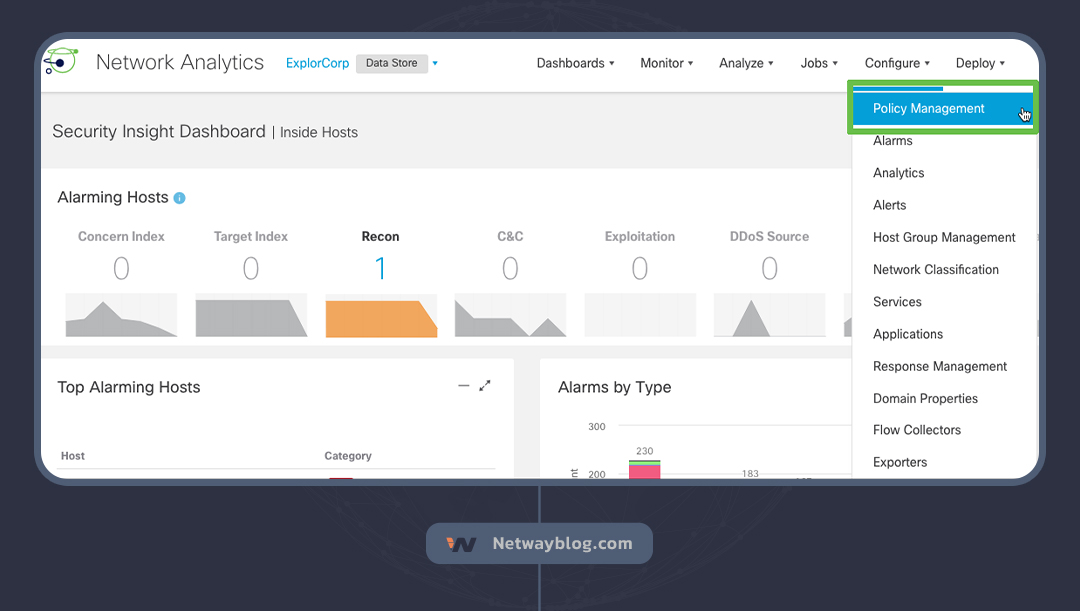

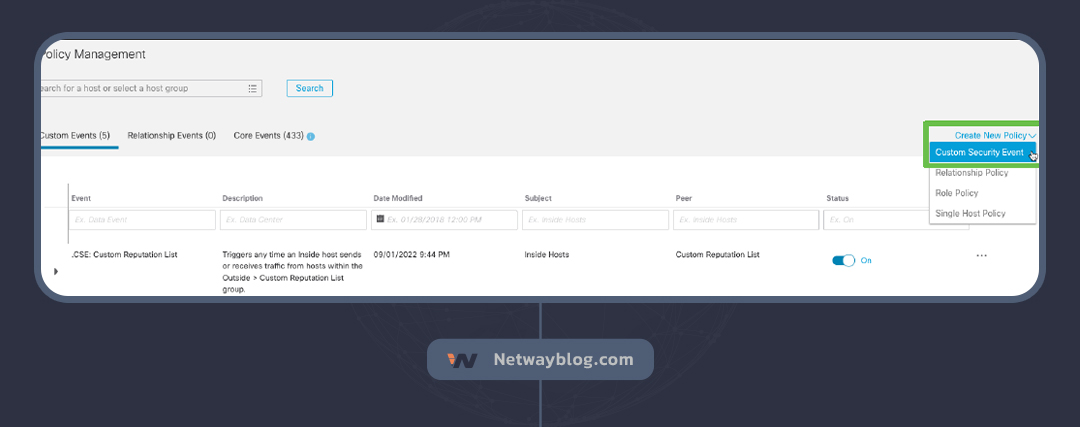

از مدیر Secure Network Analytics، روی Configure کلیک کنید و Policy Management را انتخاب کنید.

صفحه مدیریت سیاست نمایش داده میشود. روی منوی کشویی Create New Policy کلیک کنید و Custom Security Event را انتخاب کنید.

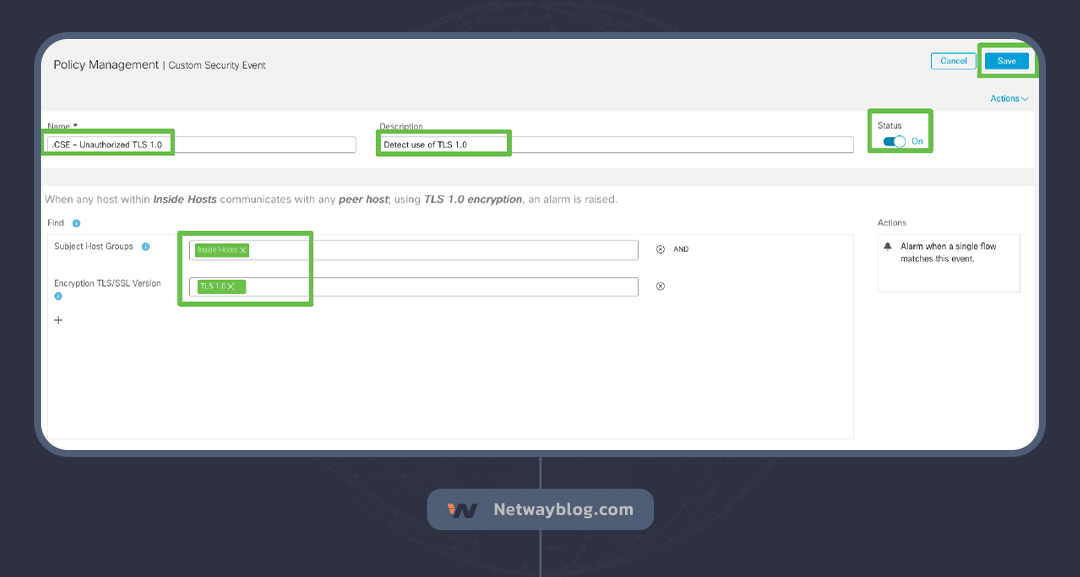

در این مثال، از گروه میزبان Inside Hosts استفاده میکنیم. ما دو CSE ایجاد میکنیم: یکی برای تشخیص پروتکل رمزنگاری TLS 1.0 و یکی برای تشخیص TLS 1.1. CSE را به شرح زیر پیکربندی کنید:

رویداد را روشن کنید و Save را کلیک کنید. اکنون، ترافیک رمزگذاری شده ورودی از گروه میزبان Inside Hosts که از TLS 1.0 استفاده میکند، یک هشدار را فعال میکند.

برای ایجاد همان CSE برای TLS 1.1، روی سه نقطه (در ستون Actions) در کنار رویدادی که تازه ایجاد کردید کلیک کنید و Duplicate را انتخاب کنید. در رویداد تکثیر شده، نسخه را به TLS 1.1 تغییر دهید.

زمانی که یک نسخه TLS غیرمجاز تشخیص داده میشود، هشدار در ویجت Alarms by Type در داشبورد Insight امنیتی نمایش داده میشود. روی Deselect All کلیک کنید، سپس .CSE – Unauthorized TLS 1.0 را انتخاب و برای بررسی بیشتر، روی نوار Events کلیک کنید.

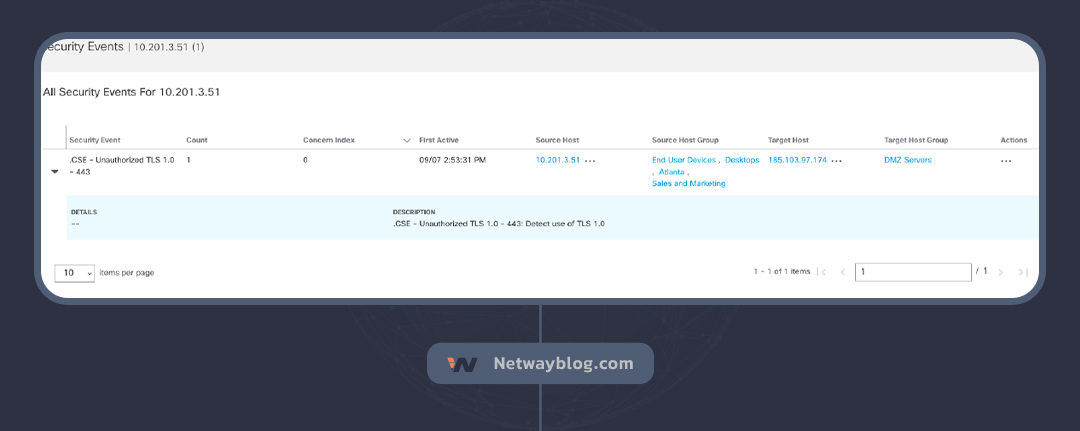

نتایج نشان میدهد که یک هاست از گروه میزبان End User Devices، Desktops، Atlanta، Sales and Marketing از TLS 1.0 استفاده میکند. برای اطلاعات بیشتر، روی View Details کلیک کنید.

یک لیست از رویدادهای امنیتی نمایش داده میشود که این هاست با هاستهایی در گروههای میزبان Inside Hosts و Outside Hosts با استفاده از TLS 1.0 در ارتباط است.

اکنون که متوجه شدهاید کدام هاستهای خاص در شبکهتان از یک پروتکل رمزنگاری منسوخ شده استفاده میکنند، میتوانید اقدامات لازم را برای بهروزرسانی نسخه TLS و کاهش این تهدید بالقوه انجام دهید.

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.