مدیریت اتصال، سرعت و دسترسی به پهنای باند برای هر سازمانی بسیار حیاتی است. امروزه یکی از دغدغه های تیمهای عملیات شبکه توانایی شناسایی به موقع هرگونه مصرف بیش از حد پهنای باند توسط هر میزبان یا سیستم خاص را برای کاهش یا جلوگیری از تأثیر آن بر کسب و کار میباشد.

برای مانیتورینگ پهنای باند میتوان با استفاده از قابلیت های راهکار سیسکو SNA مانند برنامه Network Diagrams ،Relationship Policies، Top Reports، Interface Monitoring و غیره برای تعیین میزان پهنای باند مصرفی یک Host، Host Group یا یک سایت خاص استفاده کنید. این ویژگیها همچنین به شما میگویند که کدام برنامهها یا سرویسها در شبکه شما بیشترین استفاده را دارند.

بررسی پهنای باند مصرفی

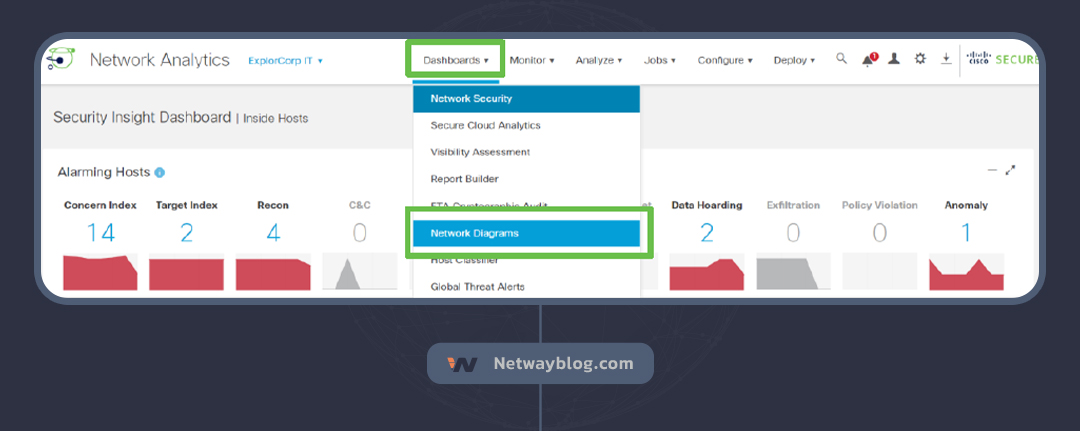

سادهترین راه برای دیدن اینکه چه میزبانها یا سیستمهایی بیشترین پهنای باند را بین گروهها مصرف میکنند، استفاده از برنامه Network Diagrams است. برای رفتن به برنامه Network Diagrams، روی Dashboards کلیک کنید و سپس Network Diagrams را انتخاب کنید.

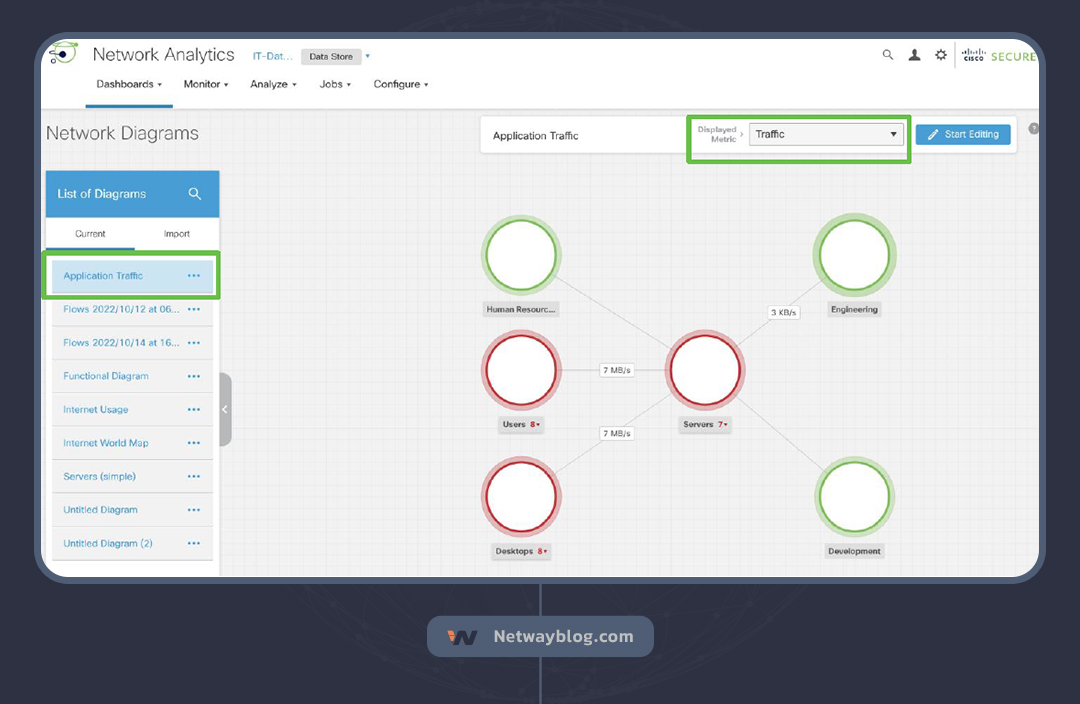

برنامه Network Diagrams با لیست نقشههای موجود نمایش داده میشود. این نقشهها قابل سفارشی سازی هستند. همچنین میتوانید نقشههایی از Host Groups ایجاد کنید. در این مثال، ما نقشه Application Traffic را بررسی خواهیم کرد. در برنامه Network Diagrams، گروههای میزبان به صورت پیشفرض به شکل دایره نشان داده میشوند و ارتباطات میان آنها با خط نمایش داده شده است.

همچنین میتوانید از منوی کشویی Displayed Metric برای انتخاب خطوط ارتباط مختلف مانند Traffic، Packet Rate، Round Trip Time (RTT) یا Server Response Time (SRT) استفاده کنید.

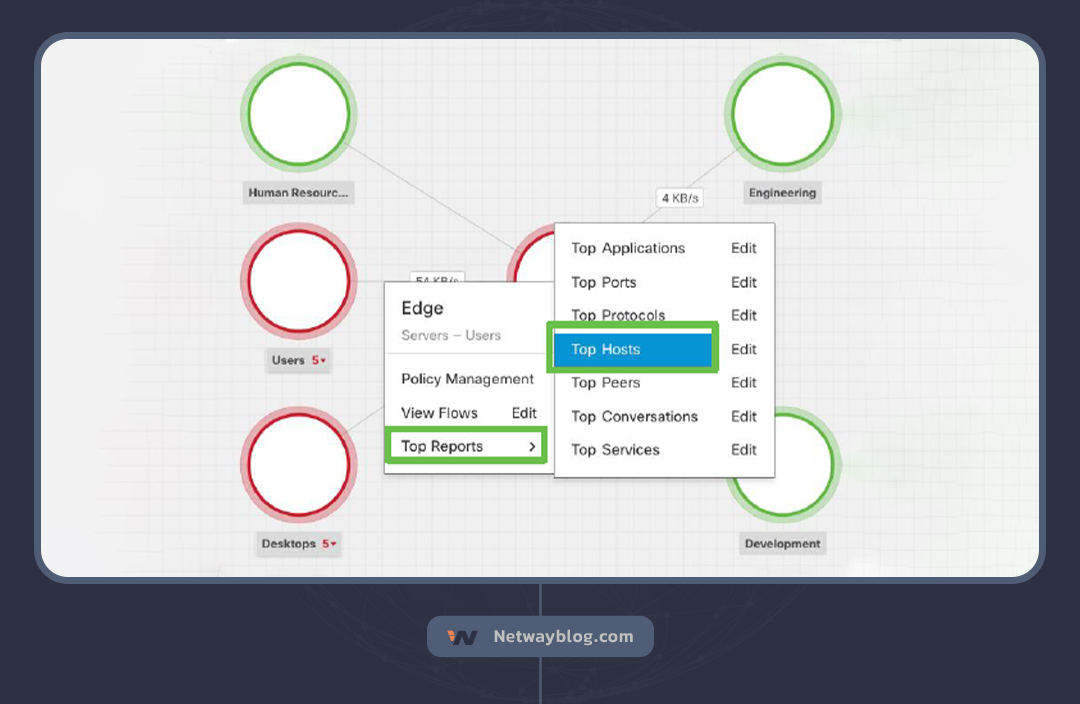

در این مثال، ما به دنبال یک میزبان هستیم که بیشترین ترافیک را بین گروه میزبان Users و گروه میزبان Servers مصرف میکند. روی خط بین این دو گروه راست کلیک کنید و گزینه Top Reports > Top Hosts را انتخاب کنید.

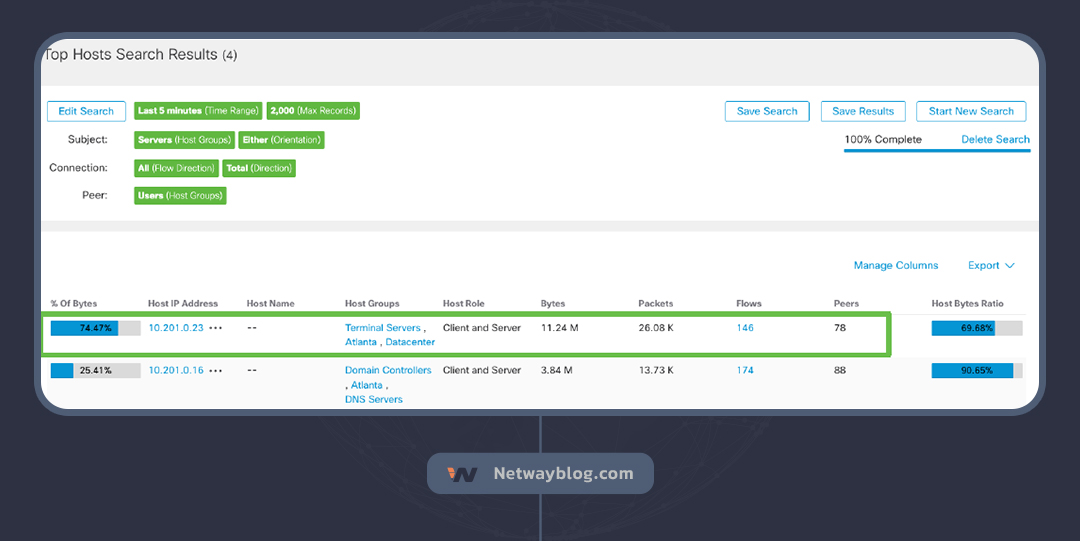

صفحه Top Hosts Search Results با میزبانهای برتر بین این دو گروه میزبان نمایش داده میشود. جدول بر اساس میزبان با بیشترین مصرف پهنای باند مرتب شده است.

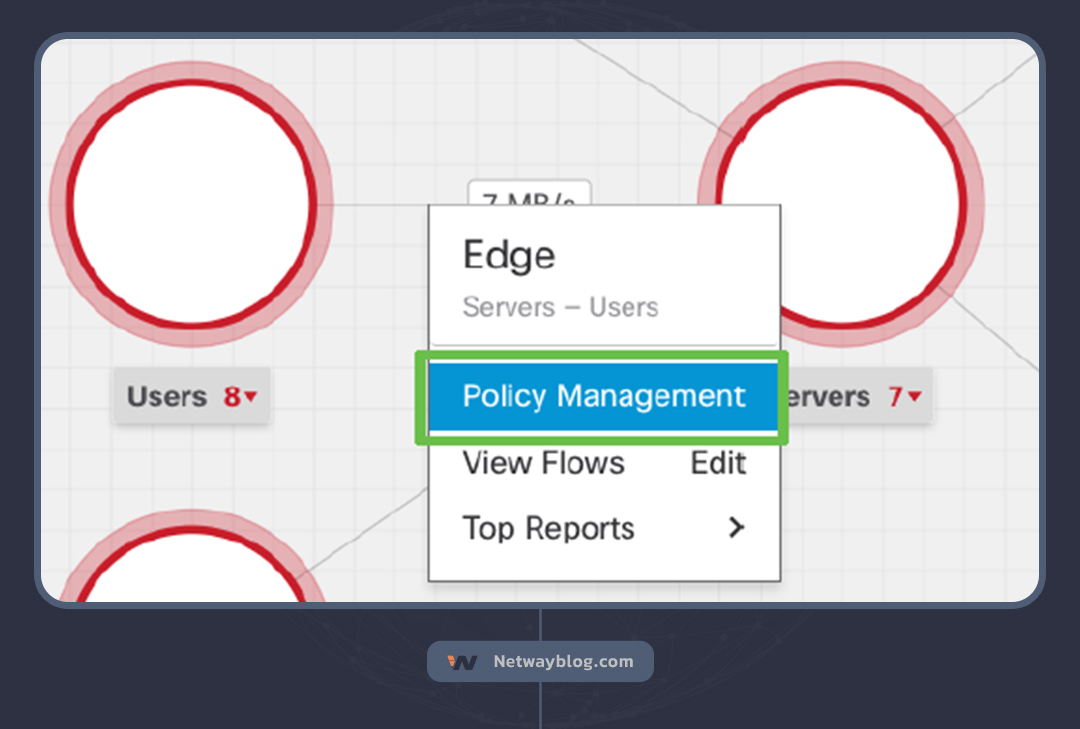

شما میتوانید از Relationship Policies برای تشخیص پیشگیرانه استفاده کنید. در برنامه Network Diagrams، روی خط بین دو گروه میزبان راست کلیک کنید و Policy Management را انتخاب کنید.

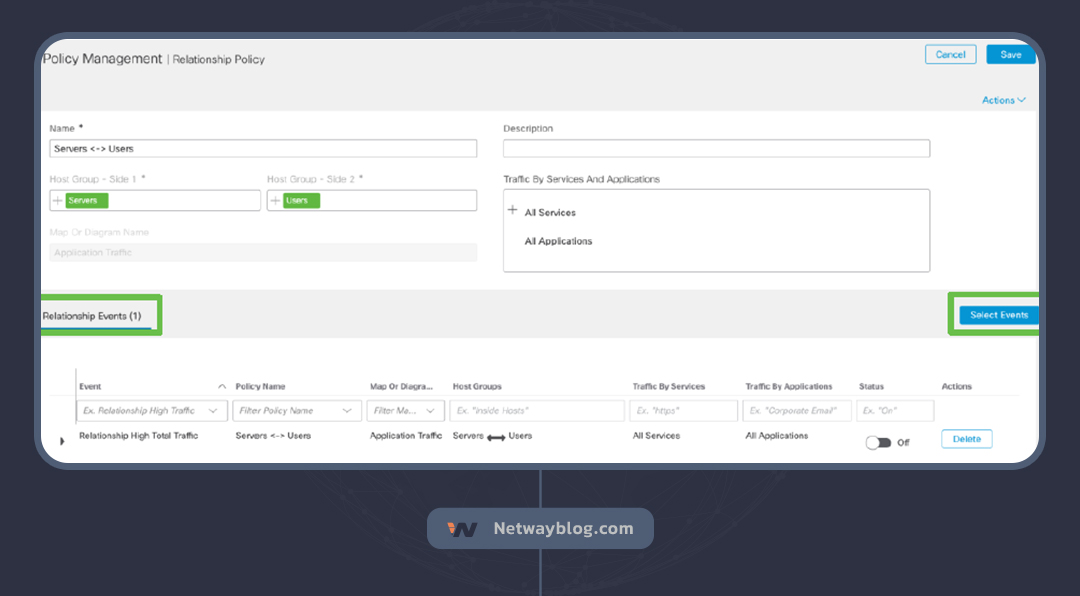

صفحه Policy Management با یک سیاست ارتباطی جدید، خودکار و از پیش فیلتر شده توسط گروههای میزبان مرتبط نمایش داده میشود. در بخش Relationship Events، میتوانید هشدارهایی را که میخواهید این سیاست بر آنها عمل کند، سفارشی کنید. روی Select Events کلیک کنید.

شما میتوانید موارد متعددی را انتخاب کنید. در این مثال، ما Relationship High Total Traffic و Relationship High Traffic را انتخاب کردیم. وقتی کار تمام شد، روی Apply کلیک کنید.

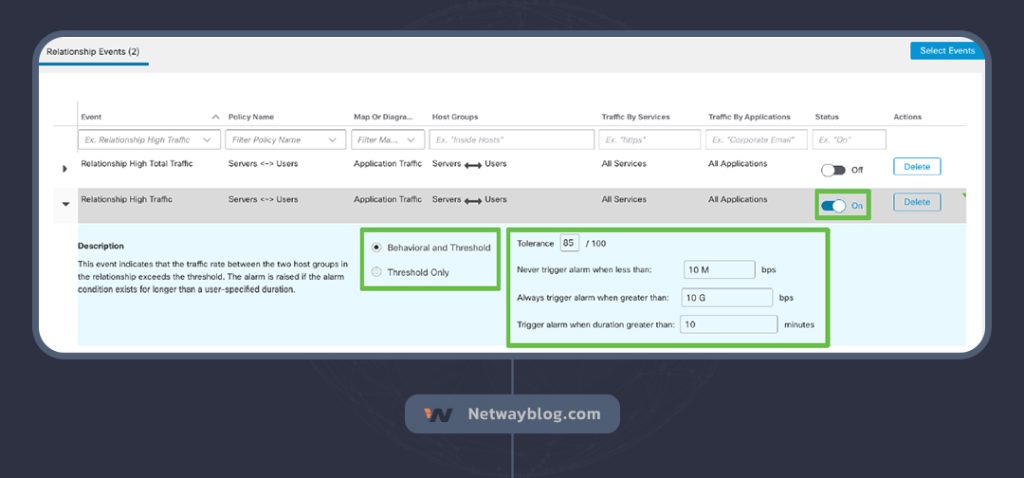

یک بار که هر یک از این رویدادها فعال شد، میتوانید آنها را برای استفاده از یک مکانیسم راهاندازی Behavioral Threshold یا یک مکانیسم راهاندازی Threshold Only پیکربندی کنید. برای هر یک از این روشها، باید مقادیر مصرف پهنای باند و مدت زمان تعریف شوند تا چه زمانی که هشدار راهاندازی شود و زمانی که هشدار راهاندازی نشود. این مقادیر در هر محیط و پروفایل شبکه متفاوت خواهد بود.

روش Threshold Only زمانی مفید است که مصرف پهنای باند بین دو گروه به خوبی شناخته شده باشد یا نباید از یک مقدار خاص فراتر رود، مانند زمانی که گروهها در مکانهای WAN پراکنده شدهاند و محدودیتهای پهنای باند شناخته شده وجود دارد. روش Behavioral Threshold معمولاً در شرایطی استفاده میشود که ترافیک بین گروهها در طول زمان تغییر میکند، اما همچنان نیاز به پایش تغییرات بزرگ در مصرف پهنای باند برای جلوگیری از مشکلات شبکه وجود دارد (به عنوان مثال، پایش ترافیک به سرورهای حیاتی که میتواند بر دسترسی کسب و کار تأثیر بگذارد).

پس از اتمام پیکربندیها، روی Save کلیک کنید تا این سیاست فعال شود. این سیاست از این پس هنگامی که یک میزبان (که متعلق به گروه میزبان در سیاست است) ترافیکی را ایجاد میکند که از آستانههای سیاست فراتر میرود، هشدارهایی را راهاندازی خواهد کرد.

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.