در اینجا، ناهنجاری مورد نظر ما عدم عبور ترافیک از پروکسی تعیین شده است. بدین منظور با کمک Secure Network Analytics، پراکسی ها را در یک Host Group تعریف کرده و با استفاده از ابزاره Custom Security Events و جستجوی Flow برای تشخیص کاربرانی که از سیاست های استفاده از اینترنت داخلی تخلف می کنند، استفاده مینماییم.

موضوع استفاده وضعیت مشتری یکی از مهمترین دلایل استفاده از سرورهای پراکسی در شبکه های شرکتی، حفظ کنترل بر دسترسی اینترنت داخلی است. به عنوان مثال، برخی شرکت ها در طول ساعات کاری، دسترسی کاربران و کارمندان داخلی را به برخی وبسایت ها محدود می کنند. مدیران شبکه باید کاربران را برای اطمینان از رعایت سیاست های شرکت و استفاده از پراکسی ها برای دسترسی به اینترنت پایش کنند.

پراکسی ها به سه دلیل اصلی استفاده می شوند:

راهکار سیسکو SNA

حداقل الزامات پیکربندی سیستم Secure Network Analytics عبارتند از:

روش های تشخیص ناهنجاری

پراکسی های وب به عنوان سرورهایی عمل می کنند که ترافیک اینترنت را هدایت می کنند. مرورگر کاربر با یک آدرس پراکسی داخلی پیکربندی می شود. پراکسی ها ترافیک مقصد اینترنت را دریافت می کنند و سیاست های تعیین شده توسط شرکت را اعمال می کنند. در اکثر سازمان ها، تمام ترافیک کاربر باید از طریق پراکسی عبور کند که بر اساس سیاست شرکت است. ترافیک اینترنت غیرپراکسی یک نقض سیاست های سازمان است.

بمنظور شناسایی این ناهنجاری دو رویکرد وجود دارد:

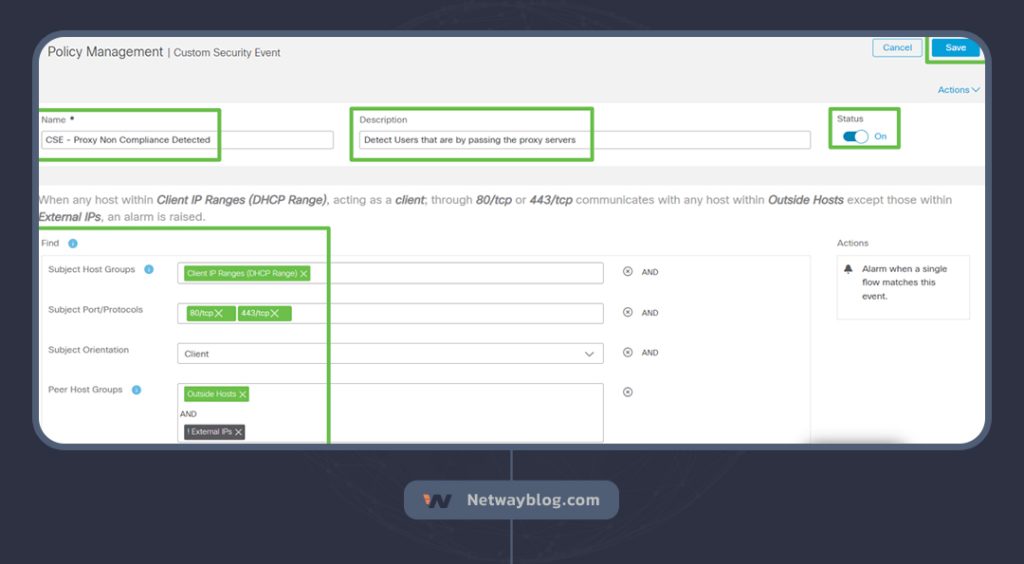

این سناریو از یک CSE برای تشخیص خودکار زمانی که کاربر از پراکسی وب دور می زند، استفاده می کند. این مثال به دنبال میزبان های داخلی است که به عنوان کلاینت عمل می کنند و درخواست های HTTP و HTTPS را به میزبان های خارجی ارسال می کنند. در اینجا ما از یک سرویس پراکسی وب میزبانی شده با آدرس های IP عمومی استفاده می کنیم. شما یک گروه میزبان برای آن پراکسی ایجاد خواهید کرد و پراکسی های قانونی را از معیارهای CSE حذف خواهید کرد.

توجه: اگر از پراکسی های وب داخلی با private IP addresses استفاده می کنید، ممکن است نیاز داشته باشید تا Host Group پراکسی خود را از این پراکسی ها مجزا کنید تا از تشخیص Outbound connections مربوط به پراکسی های مجاز، جلوگیری شود.

ایجاد Host Group در SNA

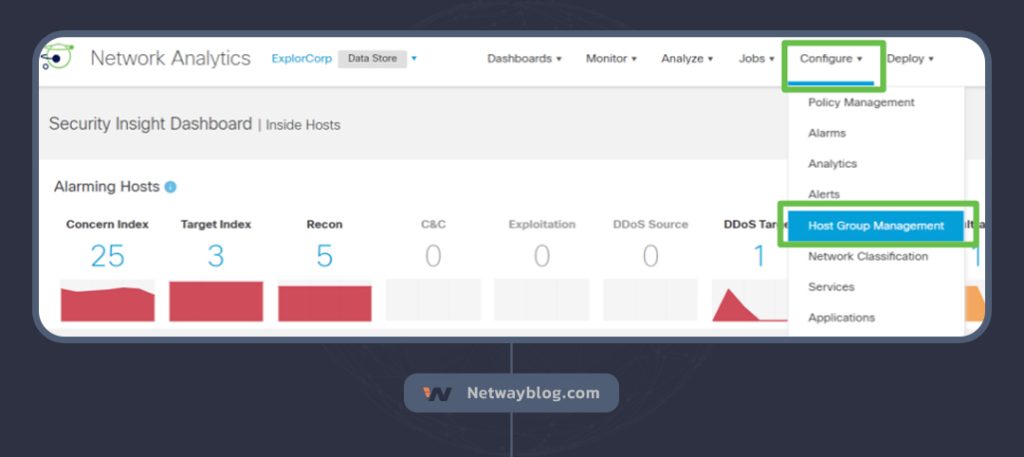

بدین منظور، یک Host Group با آدرس های IP رو به اینترنت تمام پراکسی های وب را بسازید. از Secure Network Analytics Manager، روی Configure کلیک کنید و Host Group Management را انتخاب کنید.

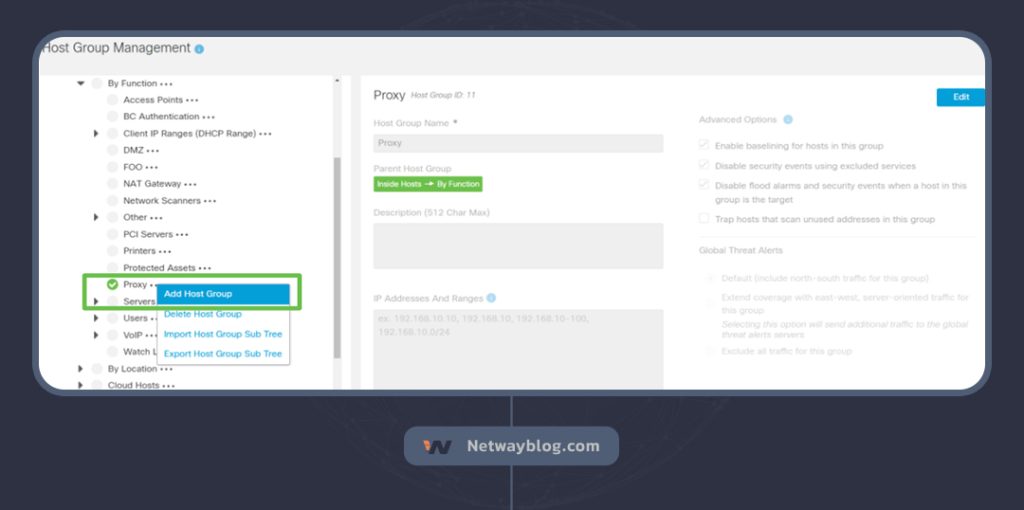

ابزار مدیریت گروه میزبان نمایش داده می شود. در پانل سمت چپ، به Inside Hosts > By Function > Proxies بروید. روی نقطه سه نقطه کلیک راست کنید و Add Host Group را انتخاب کنید.

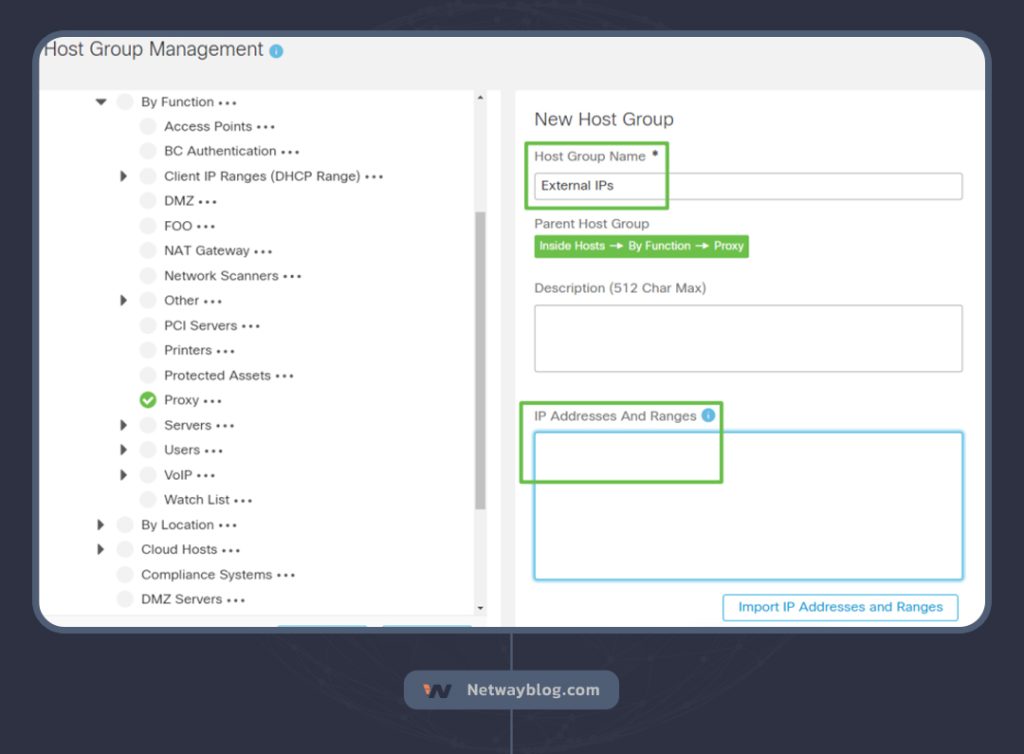

گزینه New Host Group نمایش داده می شود. به گروه نام External IPs بدهید، آدرس های IP خارجی پراکسی هایی را که شرکت شما از آنها استفاده می کند اضافه کنید و روی Save کلیک کنید.

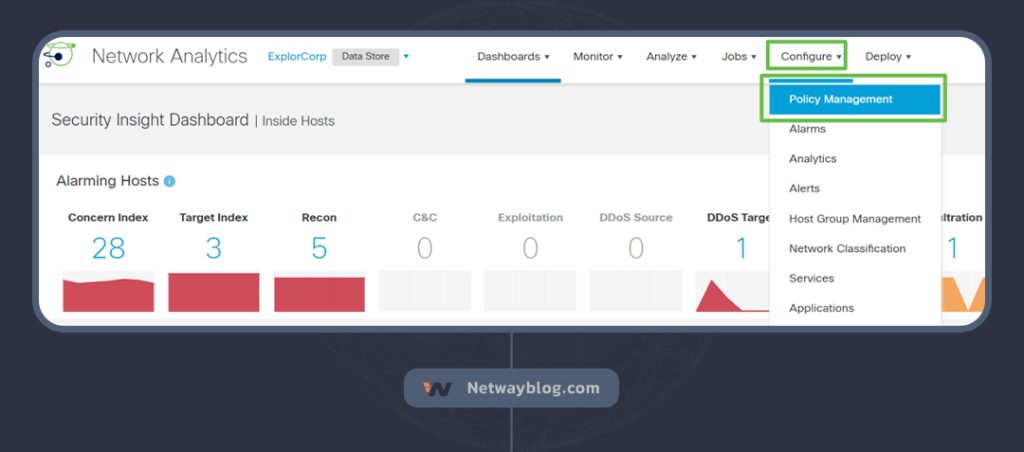

در این مثال، شرکت سیاستی دارد که از همه کاربران می خواهد تا از پراکسی ها استفاده کنند. از داشبورد Security Insight Manager، روی Configure کلیک کنید و Custom Security Events را انتخاب کنید.

از معیارهای مورد نیاز برای ساخت این CSE استفاده کنید و وضعیت را روی On تنظیم کنید و روی Save کلیک کنید.

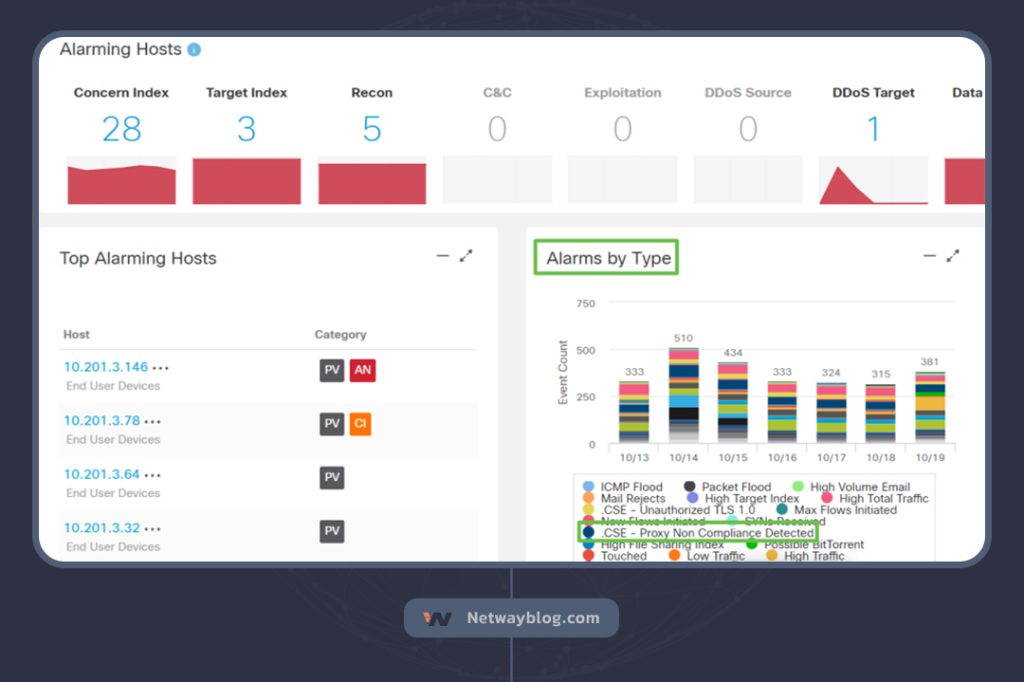

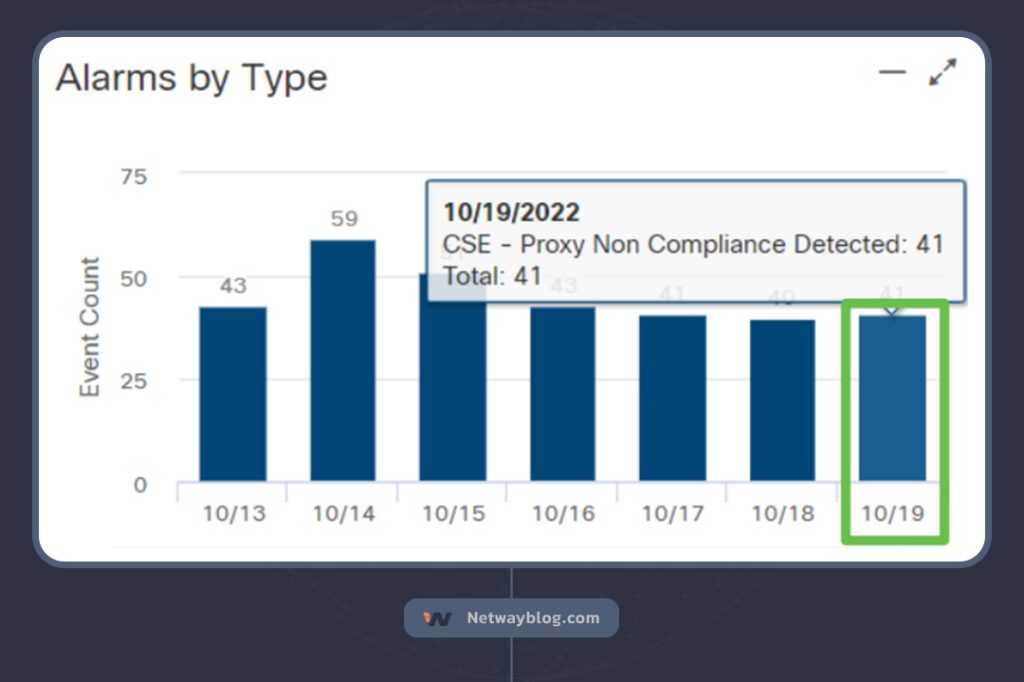

پس از ذخیره، معیارهای این CSE به تمام ترافیک جدید دریافتی اعمال می شود. اگر تطابقی یافت شد، یک رویداد شکل خواهد گرفت که به اپراتورهای SOC امکان می دهد تا آن را بررسی کرده و اقدام مناسب را انجام دهند. زمانی که CSE فعال می شود، در ویجت Alarms by Type در داشبورد Security Insight نمایش داده می شود.

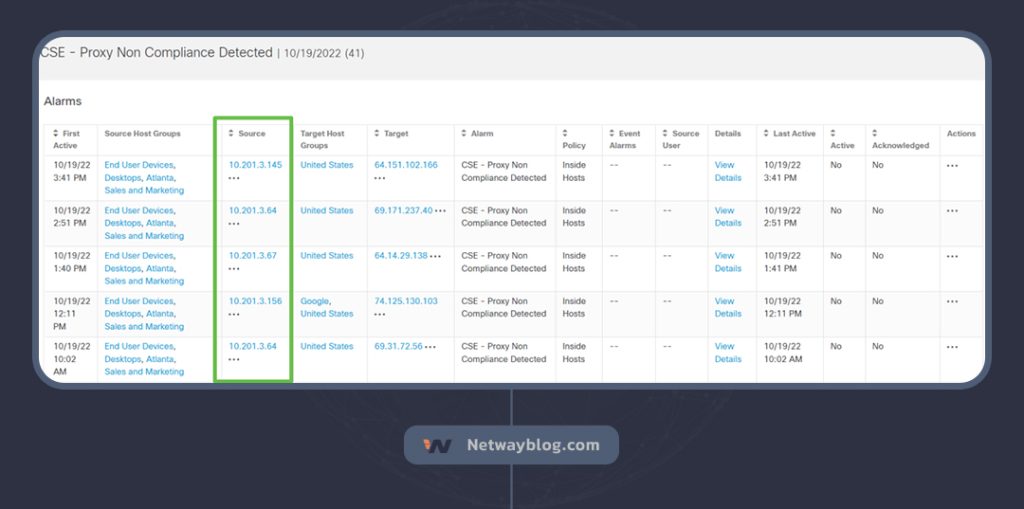

یک لیست از میزبان هایی که سیاست مربوط به پراکسی های شرکت را نقض کرده اند، نمایش داده می شود.

روش دوم برای تشخیص کاربرانی که از پراکسی وب شما دور می زنند، اجرای یک جستجوی جریان با استفاده از همان معیارهای CSE است. رویکرد اول به طور خودکار نقض ها را پیدا می کند، اما جستجوی جریان (Flow) یک گزینه خوب برای استفاده در صورتی است که یک CSE منجر به بسیاری از هشدارها می شود. همچنین می توانید از جستجوی جریان برای جستجوی نقض های خاص تر، مانند یک کاربر خاص، یا در یک زمان خاص استفاده کنید.

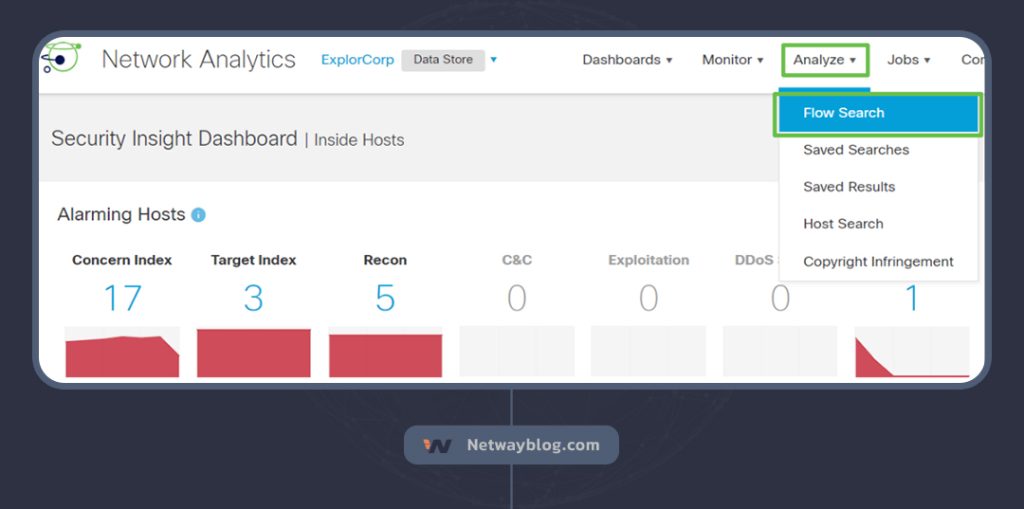

از مدیریت، روی Analyze کلیک کنید و Flow Search را انتخاب کنید.

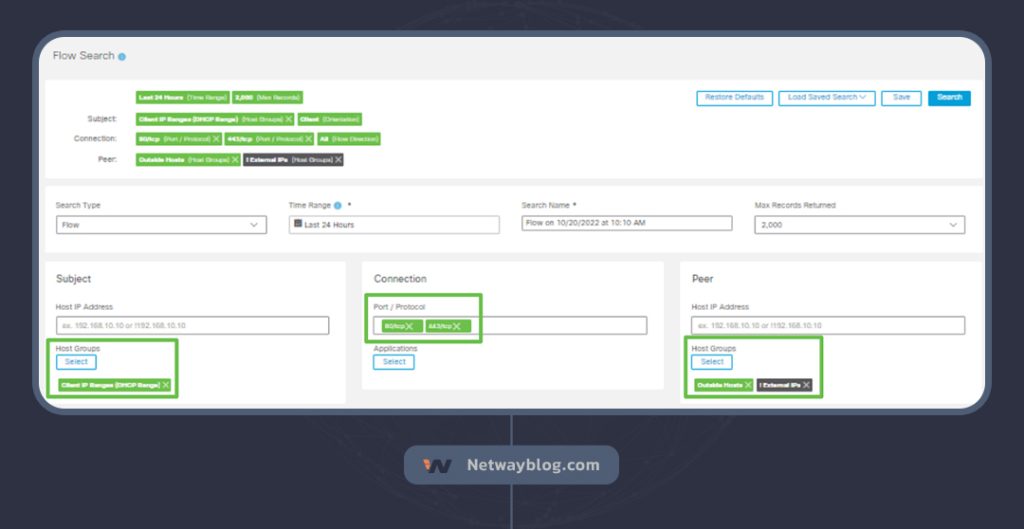

صفحه Flow Search نمایش داده می شود. جستجو را برای یافتن ترافیک روی پورت 80/TCP و 443/TCP، منشأ از گروه میزبان Client IP Ranges (DHCP Ranges) به عنوان کلاینت و مقصد میزبان های خارجی به غیر از External IPs پیکربندی کنید. وقتی آماده شدید، روی Search کلیک کنید.

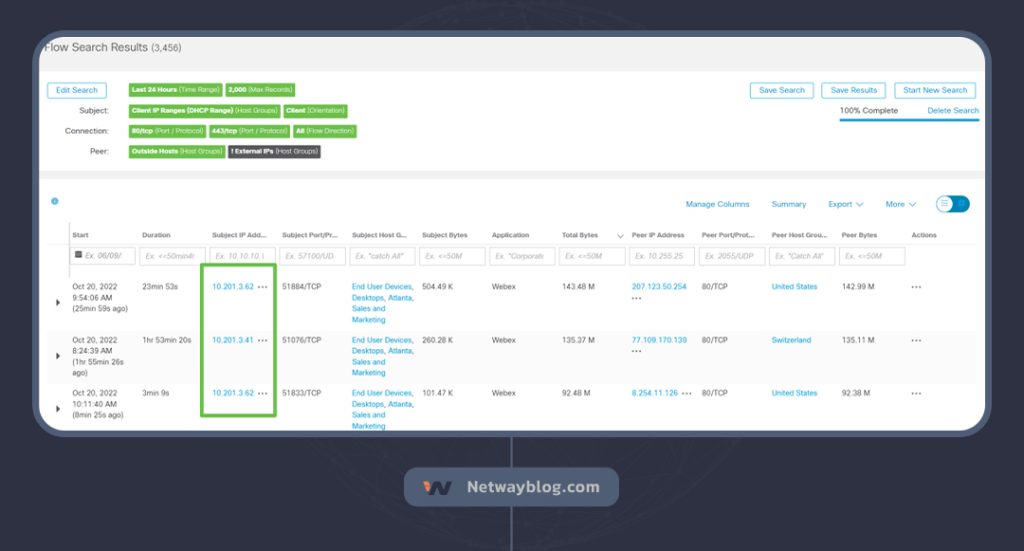

نتایج جستجو نمایش داده می شود که نشان می دهد کدام کلاینت ها پراکسی ها را دور می زنند.

تعریف CSE ها و جستجوهای جریان در Secure Network Analytics همان هدف را دنبال می کنند: یافتن کلاینت هایی که از پراکسی وب دور می زنند و سیاست را نقض می کنند. اما CSE این نقض ها را به طور خودکار تشخیص می دهد در حالی که Flow Search یک روش دستی است. برای بهترین نتیجه در هر دو حالت، باید اطمینان حاصل کنید که میزبان های شما به درستی در گروه های میزبان صحیح دسته بندی شده اند. این یک بهترین روش و یک اصل کلیدی برای یک استقرار موفق Secure Network Analytics است.

دنیای اطلاعات و دانش در اختیار شماست.

برای مطالعه و دسترسی به مقاله به صورت کامل،

روی دکمه مقابل کلیک کنید.

۰ تومان

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.