یکی از با ارزشترین داراییهای سازمان شما، مالکیت معنوی، اطلاعات محرمانه و اطلاعات ذخیره شده در شبکههای شرکت است. نشت دادهها میتواند هزینههای میلیوندلاری برای سازمانها داشته باشد. در واقع، هزینه متوسط جهانی یک نشت داده 4.35 میلیون دلار است و حدود 60 درصد از سازمانهای درگیر در نشت، قیمت محصولات و خدمات خود را به دلیل این نشتها افزایش دادند. علاوه بر مهاجمان خارجی، تیم های امنیتی باید از طریق شناسایی و جلوگیری از فعالیت های انتقال داده های غیرمنتظره در داخل شبکه، سازمان خود را در برابر از دست دادن داده ها از طریق تهدیدات داخلی محافظت کنند. تهدیدات داخلی، مانند کارمندان ناراضی، ممکن است دادهها را برداشته و برای کسب درآمد مالی یا صرفاً برای آسیب رسانی، آنها را خارج کنند.

سرویس امنیتی سیسکو SNA فعالیت انتقال داده را از داخل به خارج شبکه تحت نظر شناسایی می کند و یک خط مبنا (Base Line) از چنین فعالیت هایی را برای هشدار در مورد آنها زمانی که انتقال داده های مشکوک رخ می دهد، ایجاد می کند.

Secure Network Analytics یک راه حل جامع برای بررسی فعالیتهای Data Hoarding است. این موضوع کاربردی یک تحقیق معمول را نشان میدهد.

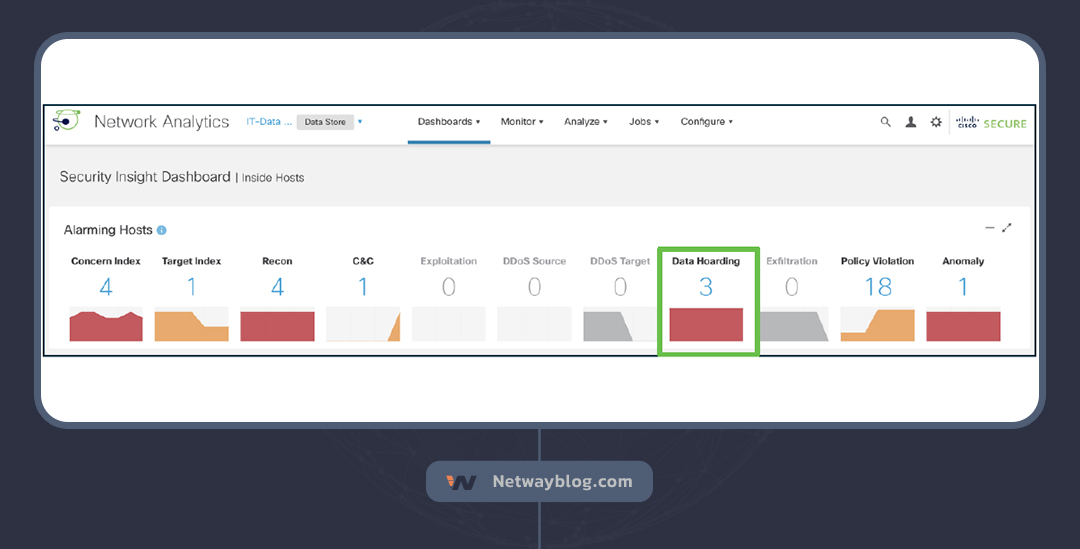

در داشبورد Security Insight، دستههای هشدار در بالا نمایش داده میشوند و تعداد Hostهایی که رویدادها را در هر دسته ایجاد کردهاند را نشان میدهند. مثال ما برخی فعالیتهای Data Hoarding را نشان میدهد. روی تعداد برای دسته Data Hoarding کلیک کنید.

در Manager وارد شوید و به بخش Data Hoarding تحت Alarming Hosts نگاه کنید. در این مثال، Secure Network Analytics سه هشدار برای ترافیک Data Hoarding ایجاد کرده است. برای بررسی آن هشدار، روی تعداد زیر Data Hoarding کلیک کنید.

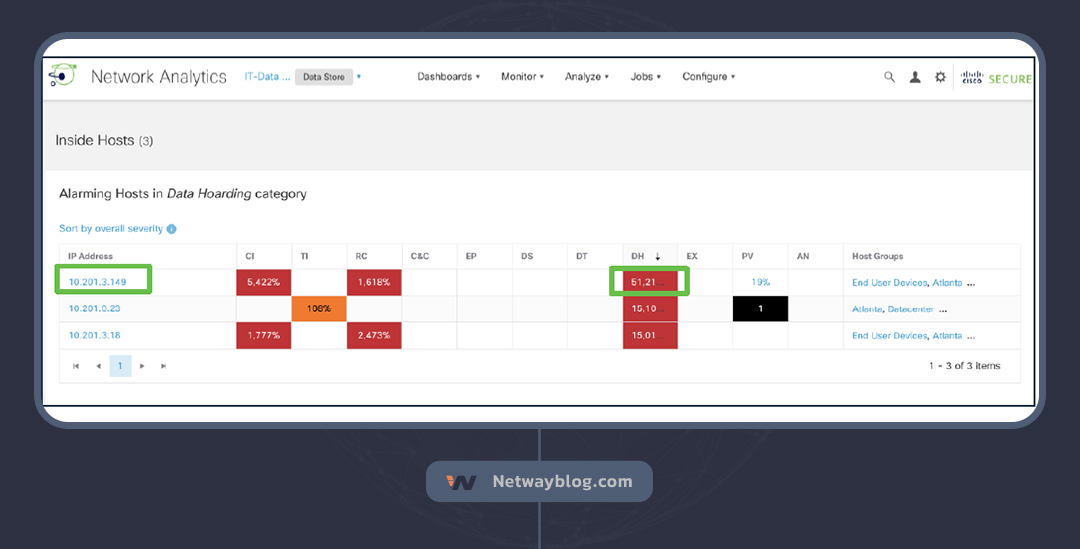

صفحه Inside Hosts با یک لیست از Hostهای هشدار دهنده در دسته Data Hoarding نمایش داده میشود. Secure Network Analytics تشخیص داده است که فعالیت Data Hoarding بالاتر از آستانه قابل قبول وجود دارد که میتوانید آن را در ستون DH مشاهده کنید.

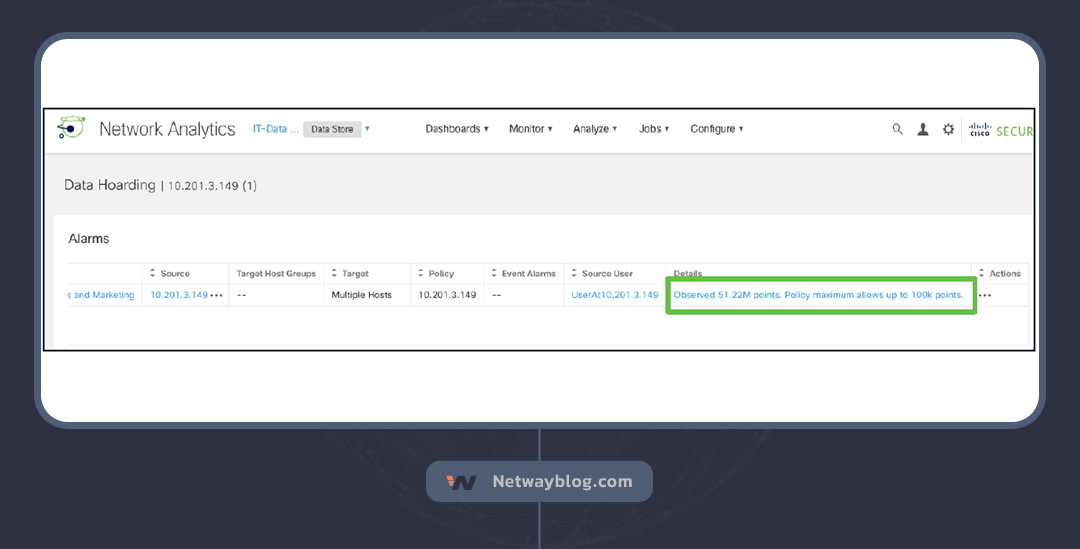

روی بخشی که با Observed شروع میشود تحت Details کلیک کنید تا اطلاعات بیشتری در مورد این هشدار دریافت کنید.

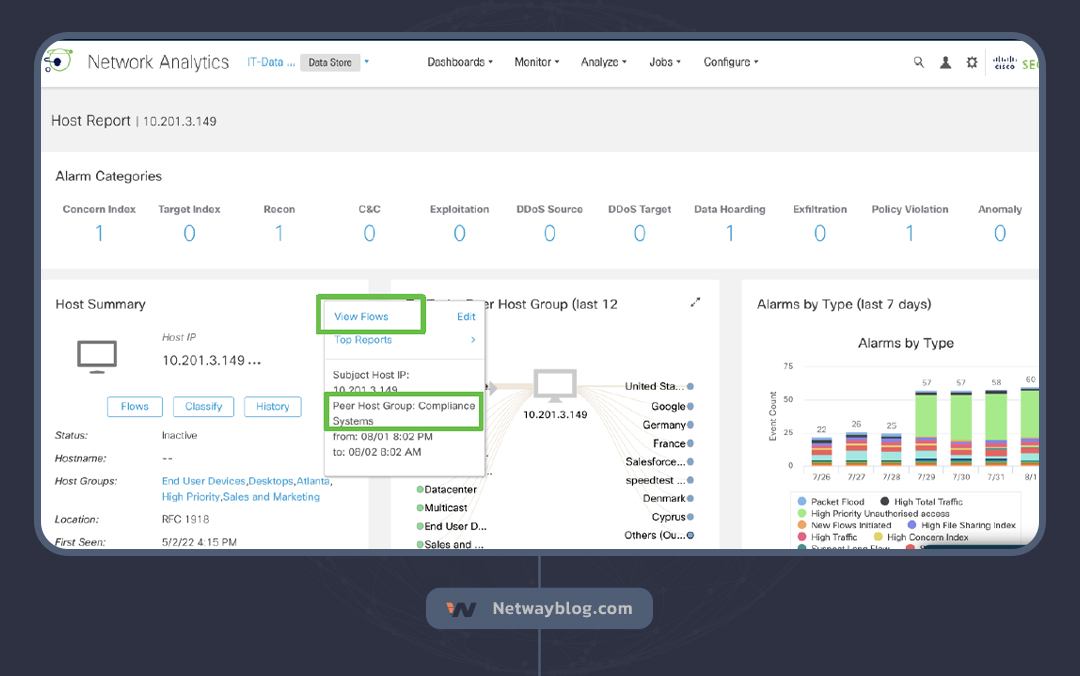

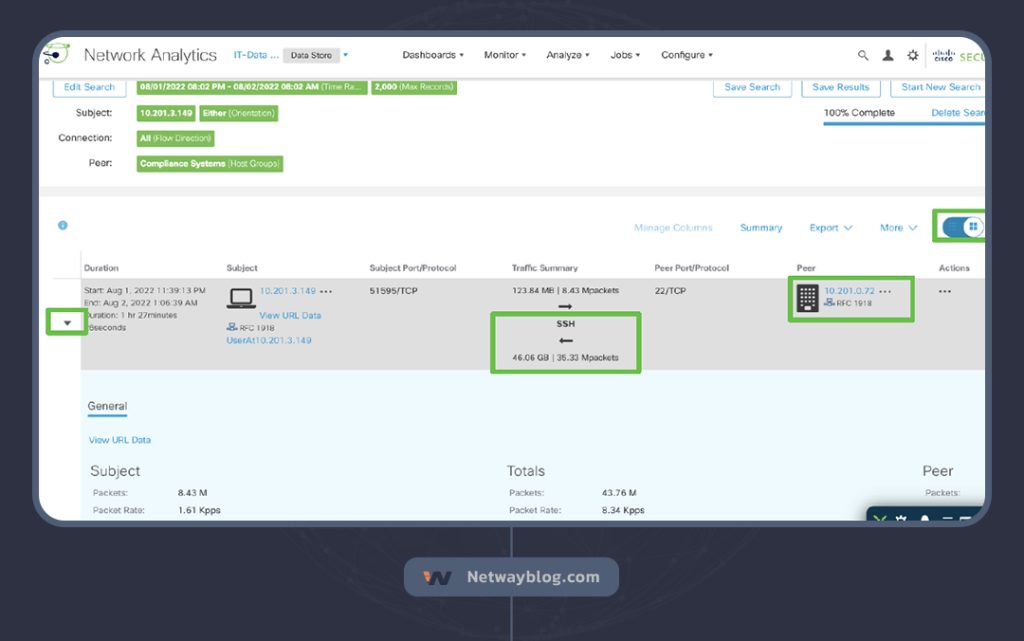

گزارش Host برای این IP نمایش داده میشود. صفحه Host Report ویجتهای اطلاعاتی برای بررسی یک Host را ارائه میدهد، از جمله اطلاعات کاربر و دستگاه، ترافیک برنامه و تاریخچه رویدادهای امنیتی. بیایید از ویجت Traffic by Peer Host Group برای دریافت تاریخچه جریان استفاده کنیم. روی گروه Host Compliance Systems کلیک کنید و View Flows را انتخاب کنید. این یک جریان پرس و جو با پارامترهای انتخابی ما را راهاندازی میکند.

در Flow Query که انجام دادیم، اطلاعات غنی زیادی وجود دارد. ما میتوانیم زمان شروع و مدت زمان رویداد، گروه Host درگیر در انتقال داده، برنامه مورد استفاده، بایتهای کل، آدرس IP همتا، پورت همتا، گروه Host همتا و بایتهای همتا را مشاهده کنیم.

این Host، هشدار Data Hoarding را به این دلیل ایجاد کرده است که مقدار دادههای در حال انتقال، نسبت به Base Line غیرمعمول است. Host مورد دسترسی در گروه Host Protected Assets قرار دارد.

انواع خاصی از رویدادهای امنیتی، امتیازهایی را به یک نوع خاص از هشدار اضافه میکنند. برخی از رویدادهای امنیتی به بیش از یک دسته هشدار امتیاز میدهند. یک هشدار بر اساس نوع رویدادهای امنیتی که رخ میدهد، ایجاد میشود. بسته به نوع هشدار، در یکی یا چند دسته هشدار گروهبندی میشود. در این رویداد تعداد امتیازهای اختصاص یافته به طور پیشفرض براساس جریان مشاهده شده (Observed Flow) دسته بندی میگردد:

رویداد Suspect Data Hoarding میزان دادههای TCP/UDP را که یک Host داخلی، به عنوان Client، از سایر Hostهای داخلی در یک دوره متناوب دریافت میکند، نظارت میکند. زمانی که مقدار داده از یک آستانه برای یک Host خاص فراتر رود، این رویداد ایجاد میشود. این آستانه میتواند به طور خودکار با استفاده از خط مبنا ایجاد شود یا به صورت دستی تنظیم شود.

این رویداد ممکن است نشانهای از آماده سازی یک Host خاص برای جمعآوری دادهها به منظور خروج غیرمجاز یا دانلودهای بزرگتر از حد معمول دادههای داخلی باشد.

16 مرداد 1403

نویسنده: زهرا ژاکی

31 تیر 1403

نویسنده: نوید

23 تیر 1403

نویسنده: یوسف نگهداری

9 تیر 1403

نویسنده: ستایش زمانی

هدف نت وی بلاگ، ارتقاء دانش و آگاهی مخاطبان در زمینه شبکهها و فناوری اطلاعات از جمله مهندسان IT و علاقمندان به این حوزه است . ما در نت وی بلاگ قصد ارائه راهحلها و پاسخ به چالشها و مسائل مختلف در زمینه شبکه و فناوری اطلاعات داریم به طوری که مخاطبان به عنوان یک منبع قابل اعتماد برای پیدا کردن راهحلهای موثر و سریع به مشکلات خود دسترسی داشته باشند.